tcpdumpとは

スタンドアローンなプログラムや機器と同様(もしくはそれ以上に)、ネットワーク通信を伴うプログラムを開発したり新しいネットワーク機器を導入する際には、さまざまなバグや問題が発生します。ネットワーク通信を行うプログラムやネットワーク機器で何らかの問題が発生したとき、その原因を特定するための方法として何が考えられるでしょうか。

多くの場合、始めに行われることはPINGを用いてコンピュータやネットワーク機器がネットワークに正常に接続されているかを確認することでしょう。また、それぞれのプログラムや機器が出力するログも原因を特定するための欠かせない情報源となります。しかし、それらの情報だけでは原因を特定するためには不十分である場合も数多く多く存在します。

それぞれのプログラムや機器が出力するログを調査しても原因の特定を行うことができなかった場合、次に行うこととしてプログラム間、またはネットワーク機器の間で実際に行われている通信内容を閲覧し、正常なパケットの送受信が行われているかどうかを確認することが考えられます。本連載では、そのような確認および原因の特定を行うための有効な情報収集手段の一つとしてtcpdump(http://www.tcpdump.org/)を取り上げます。

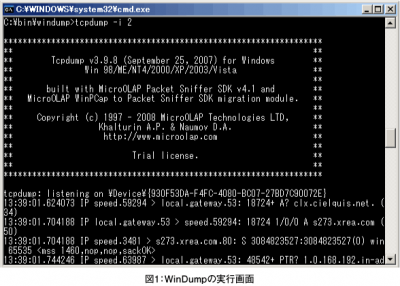

tcpdumpとは、コマンドライン上で利用するネットワーク上を流れるパケットの様子を観察するためのツールです。tcpdumpは、FreeBSD、Linux、Solaris、Mac OS Xなどの多くのUNIX風OS上で利用することができます。また、Windows においてもWinDump(http://www.microolap.com/products/network/tcpdump/)と呼ばれるtcpdumpと同様の機能を持つツールが開発されており、OSにかかわらず利用できるツールであると言えます。

tcpdumpでネットワークをモニターする

tcpdumpを実行すると、コンピュータのNetwork Interface Card(以下、NIC)をプロミスキャスモードと呼ばれる動作モードに設定します。コンピュータに接続されているNICは通常、到着したパケットのうち、自分あてのものだけを上位のOSやアプリケーションプログラムへ引き渡し、それ以外のパケットに関しては棄却します。しかし、動作モードがプロミスキャスモードに設定されると、NICは自分あてではないパケットに関してもすべて引き渡すようになります。その結果、ユーザは自分あてではないパケットも含めて、コンピュータに到着したすべてのパケットの内容を閲覧することができるようになります。

tcpdumpはコンピュータに到着したすべてのパケット情報を出力するため、ネットワークの通信状況によっては出力結果が膨大な量となります。そのため、tcpdumpには出力結果をフィルタリングするための数多くのオプションが用意されています。tcpdumpのフィルタリングオプションをうまく組み合わせることによって、調査に関係のないパケット情報を出力させないように設定することができます。

また、tcpdumpの出力結果を解析するためのツールも数多く開発、公開されています。例えば、Wireshark(http://www.wireshark.org/)と呼ばれるツールは、tcpdumpの出力結果を読み込んでGUIでさまざまな処理を行うことができます。tcpdump自体のフィルタリングオプションやこれらのツールを有効に活用することによって、ユーザーは自分にとって必要な情報のみを素早く抽出することができるようになります。

tcpdump出力情報のフィルタリングオプションに関する詳細については、連載の第2回、Wiresharkなどのtcpdumpに関連したツールについては第4回で取り上げる予定です。

ネットワーク通信を行うプログラムやネットワーク機器は近年ますます増加傾向にあります。また、通信速度が向上したことによって、動画を扱うプログラムなど、これまでは通信パケット量の面で現実的ではなかったようなプログラムやネットワークサービスも数多く見られるようになりました。その結果、ネットワーク通信の使用用途も多種多様なものとなってきており、それに伴って原因の特定に苦しむような問題に直面する機会も増えています。そのような機会に遭遇した時に、問題を解決するための糸口をつかむ手段としてtcpdumpは非常に有効なツールの1つです。