Webページ改ざんとバックドア生成

Webページ改ざんとバックドア生成

データベース内の情報を元にWebページを表示する場合、データベースのデータを改ざんすれば、Webページも改ざんできる。

データベースの種類と言語の組み合わせによっては、複数のSQL文を一度に実行できるものがある。つまり、システムが用意しているSQL文に続けて任意のSQLを実行することで、データベースへのデータ挿入や更新・削除が任意に行われる可能性がある。また、前述した「認証の迂回」の手口で管理者や利用者になりすまし、情報を改ざんすることもできる。

これらの攻撃については、第3回で紹介した「バインド機構」「エスケープ処理」が対策として有効だ。

最後に、SQLインジェクションによるバックドアの生成について説明する。

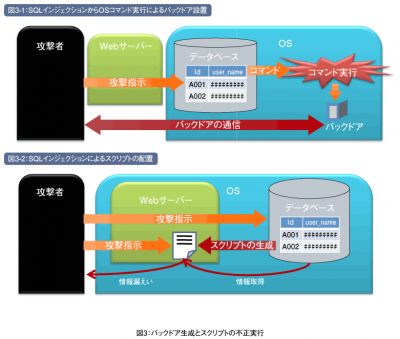

データベースによっては、システムコマンドをSQL文の中から実行できるものがあるが、バックドアを生成される可能性がある。攻撃者はまず、SQLインジェクションを利用して、システムコマンド経由で任意の場所にバックドアとなるファイルを書き込む。その後、バックドアプログラムを起動できれば、攻撃者は時間をかけてサーバーを乗っ取ることができる(図3-1)。

また、データベースによっては、テーブルの内容をファイルに書くことができる。この仕組みを利用して、バックドアを設置することもできる。攻撃者はあらかじめテーブルにファイルに書き込むデータを保存し、次のステップでテーブルの内容をファイルに書き込む。この方法では、書き込んだファイルに実行権を与えることができないが、データベースサーバーとWebサーバーが同じ筐体(きょうたい)にある場合は、実行できるスクリプトをドキュメントルート下に保存して、攻撃者がブラウザでアクセスして実行する方法がある(図3-2)。このようにして、攻撃者はもともと存在するWebサーバーを使用して、自らの書き込んだプログラムにアクセスできるようになる。

さらに、データベース内のPHPやJSPなどのスクリプトを使ってWebページを表示する場合、スクリプトでバックドアのような管理ツールを作成することができる。これによって外部の攻撃者からの指示に従って、データベースの内容の閲覧やデータの挿入/更新/削除、さらにはデータの外部送信などもできる。

これらの攻撃には、第3回で紹介した「データベースのアクセス権限の設定」「バインド機構」「エスケープ処理」が対策として有効だ。

攻撃と対策を知りSQLインジェクションの被害を減らそう

そのほかにも、SQL文にDELETE文を連結させて、データベースの破壊、テーブルの破壊、データの破壊を行う攻撃、大量のリクエストをデータベースに送りつけ、高負荷な状態を発生させる攻撃など、さまざまな攻撃手法がある。今回示した攻撃の手口はほんの一部分である。

いまだにSQLインジェクションぜい弱性がなくならないのは、やはり問題の根底にセキュリティーに対する認識の低さがあると思われる。今回の連載を通じて、開発者とWebサイト運営者がSQLインジェクションの脅威と対策について正しく理解されることで、事件・事故が1件でも減ることを願ってやまない。

【参考文献】

金 床『ウェブアプリケーションセキュリティ』株式会社データハウス(発行年:2007)