暗号解読からわかる本当の安全・安心

WPA/WPA2

WEPの脆弱性の指摘を受け、新しい規格が望まれた。しかし、すでに多くの無線LAN機器がIEEE 802.11bを基に浸透しており、暫定的な処置として出された規格がWPAである。WPAは基本的にファームウエアの変更のみで、従来の無線LAN機器に対応可能な無線LAN暗号化システムとなっている。WEPとWPAの大きな違いは、TKIP(Temporal Key Integrity Protocol)と呼ばれるパケットごとの暗号化において鍵を変更する方式の採用と、認証および完全性の強化である。特に認証においては、IEEE 802.1Xという規格の認証サーバーを用いるEnterprise版とそれを用いないPersonal版が存在する。以下ではPersonal版を主に説明する。

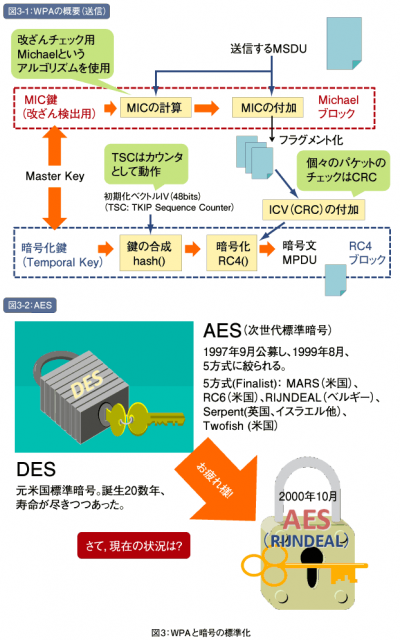

まずはTKIPの効果である。TKIPでは、キーストリームを生成する鍵をパケットごとに変化させ、まったく異なる124ビットのRC4の暗号化鍵を用いる。IVとしては48ビットの長さを用い、WPAで用いられる暗号化鍵(いわゆるマスター鍵)としては128ビットの長さを用いる。このIVとWPA暗号化鍵とを元に、一方向性ハッシュ関数を用いて、キーストリームを生成する鍵を作成する。キーストリームからパケットごとのRC4鍵の情報が漏れたとしても、一方向性ハッシュ関数の性質から、WPA鍵の情報は一切得られない。

続いて認証/完全性の強化である。暗号は単に情報の秘匿性だけの機能ではなく、情報の完全性および信頼性を保証する必要がある。WPAのPersonal版では、通信する通信機器同士が事前に有効な128ビットの鍵を共有する。情報の信頼性は、この鍵の有無によって保証される。WEPにおいて、情報の完全性については規格当初から不十分であった。パケットの改ざんを検知するためのCRC(Cyclic Redundacy Check)機能があるが、容易にCRCのチェックを欺いて改変することが可能であった。WPAでは、MAC(Message Authentication Code)の一種であるMichaelというアルゴリズムを用いて、容易に改ざんできない仕組みを取り入れている。

Enterprise版では、WEPと比較して、暗号の基本機能である、秘匿性、完全性、信頼性のいずれも格段に強化した方式となっている。WPAは従来の無線LAN機器にも対応した方式であったが、さらにセキュリティーを強化したWPA2ではWPAの機能を実装するとともに、暗号プリミティブとして、RC4ではなく、AESを用いる仕様になっている。

暗号の標準化と2010年問題

暗号は万人にとって情報という財産を守る重要な基盤技術である。したがって、国際機関や国、あるいは企業や学会等のコンソーシアムにおいて広く認知される評価基準のもとで、公に評価されることが求められている。もともと、1970年代から90年代までの米国商務省標準暗号であるDESにしても、公開の下で選定が行われた。その後継のAESも、1997年、NIST(米国国立標準技術研究所)が公募を行った結果、採用された暗号である。AESはAdvanced Encryption Standardの略であり、そのコンテストの総称であった。候補暗号の中から3年にわたる、原則公開の議論、審議の中から、2000年10月にベルギーの研究者らによるRijndaelが採択され、現在ではそれをAESと呼んでいる。

日本でもAESに刺激を受けて、暗号の評価を行うべく2000年度からCRYPTOREC(Cryptography Research and Evaluation Committees)というプロジェクトを立ち上げている。特に2003年には、政府調達暗号のリストである電子政府推奨暗号リストを公開している。CRYPTORECはその後も、暗号およびその利用の安全性評価を行い、暗号の信頼性を確保するために活動が継続されている。また、欧州でも、CRYPTORECと同時期に、NESSIE(New European Schemes for Signature, Integrity, and Encryption)と呼ばれる標準暗号の選定が行われている。さらに現在でもISO(国際標準化機構)において、暗号の標準規格が議論され、定められている。

特に米国はAESを含めて、公開鍵暗号、デジタル署名、ハッシュ関数等、各種暗号プリミティブについて、政府標準暗号として厳しく規定を定めていた。2000年以降の暗号技術の発展やネットワーク環境、計算機環境の変化を受けて。2010年に政府標準暗号の大幅な改定を計画している。この基盤技術の改定により、多方面に影響を及ぼすと予想されることから、暗号の2010年問題と呼ばれている。

これは米国だけの問題ではなく、日本国内の一般の利用者が現在利用している暗号技術が、ある日突然に利用できなくなることも有り得る。情報の安全性に直接関係することから、先に騒がれた暦にかかわる2000年問題以上の混乱も予想されるのである。

日本の国内でも暗号の安全性について、CRYPTORECが評価を実施した時期が2000年であり、その後の継続評価があるものの、あらためて、電子政府推奨暗号リストの改定が求められている。2009年にその改定に向けての活動が再開される予定である。

暗号は情報通信技術全般の中で十分な理解が得られているとは言えず、特にネットワーク運用や情報管理に携わる者にとってブラックボックスとなり、暗号の個別の安全性以上に、その利用に関して課題が残っていることを意識することが重要である。