Kubernetesをベースにしたクラウドネイティブな分散環境では、これまでのセキュリティの常識は通用しない。JavaScript+CSSでフロントエンドを開発して、アプリケーションサーバーとデータベースをバックエンドとする従来のWebアプリケーションの構成では、それぞれの境界を定義し、そこにファイアーウォールなどを設置することで外部に晒される面積を最小限にすることによってセキュリティを実現する。

一方Kubernetesによって実現されるシステムにおいては、その特性を理解した上で適したセキュリティを実装する必要がある。

ご存知のようにKubernetesのエコシステムは今も拡大しており、セキュリティのソリューションにおいても様々なベンダーやオープンソースプロジェクトがそれぞれの成果をユーザーに向けて訴求している。今回は、日本ではまだあまり知られていない3つのベンダーについてレポートしたい。

最初に取り上げるのはAqua Securityだ。Aqua SecurityはエバンジェリストのLiz Rice氏がKubeConではMC役としてキーノートにも登壇していることから、名前だけは知っているという人も多いだろう。Rice氏の本職はAqua Securityのエバンジェリストで、Kubernetesに関する書籍をMichael Hausenblas氏(Red Hatのデベロッパーアドボケイト)との共著で書いている。このことからも分かるように、Kubernetes関連のセキュリティソリューションに関しては知見を持ったエンジニアだ。

今回はAqua Security本社ではなく、日本でのパートナーとしてクラウドネイティブなシステムに関するコンサルティングなどをビジネス展開しているクリエーションラインに話を訊いた。取材に答えてくれたのは、DevOps Teamのストラテジストである日下雄正氏、Cloud Technical Teamのエンジニアである佐藤滋晃氏、そして営業担当の荒井裕貴氏だ。

クラウドネイティブなシステムがエコシステムを拡大していますが、セキュリティの分野でもベンダーがいくつか出てきました。Aquaもその1つだと思いますが、Aquaの最も特徴的なところはどこですか?

荒井:私の個人的な感想になってしまうのですが、セキュリティとして包括的なソリューションになっているところを最も評価しました。イメージのスキャンやファイアーウォールなどポイントソリューションのベンダーやソフトウェアはあるのですが、システム全体をカバーするソリューションを提供できること、開発のプロセス、つまりCI/CDを意識してその中にフィットするように作り込まれているのがAquaの強みだと思っています。

佐藤:包括的と言う意味では「Build-Ship-Run」という開発から本番環境への実装まで、3つのプロセスを全てカバーできるのがAquaのソリューションの特徴ですね。システムにあとからセキュリティを追加するのではなく、CIのパイプラインに統合して最も早い段階からセキュリティを高めるというシフトレフトの考え方が徹底されています。

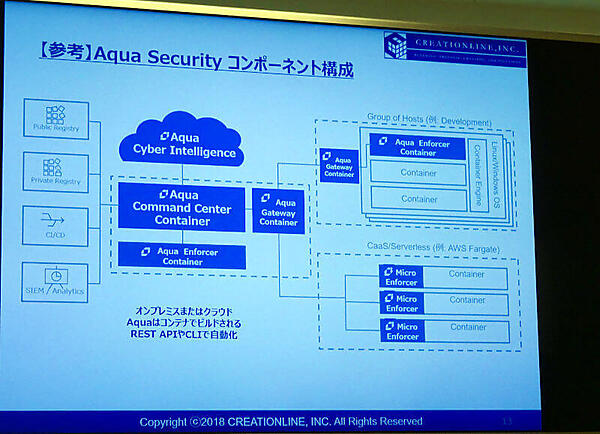

アーキテクチャー的にはシステム全体の制御を行う「Aqua Command Center」というプロセスがコンテナとして実行されます。それがクラスターの中のノードで実行される「Aqua Enforcer Container」というコンテナと連携して、それぞれのコンテナの振る舞いや実行されるコマンドなどを監視する形になります。またパブリッククラウドが提供するContainer-as-a-Service(CaaS)にも対応しており、Micro Enforcerがサイドカーとして実装されてCaaSの中で実行されるコンテナのセキュリティを担保する形になります。

脆弱性などの知見は複数のソースから情報を得て、クラウド上の「Aqua Cyber Intelligence」からCommand Centerを通じて受け取る形になっています。その情報ソースも、NISTのデータベースだけではなく他からの情報も使っています。

荒井:私が対応したお客さんからは「オープンソースを1つずつ選んでセキュリティを構築することもできるが、1つのベンダーに全体を包括的に管理してもらうことのほうが利点が多い」というコメントをもらったことがあります。Aquaは、そのようなニーズに対応できると考えています。

つまり、自社で複数のオープンソースソフトウェアを使ってセキュリティプラットフォームを構築するのではなく、Aquaのソリューションを使うことで時間と労力をセーブすることができる、という発想ですね。

荒井:そうですね。また意外と見落とされていますが、CISO(Chief Information Security Officer、最高情報セキュリティ責任者)など企業のセキュリティを全体的に統括される役職の方からは、レポーティングの重要さを指摘されることもあります。その点Aquaのソリューションは、ロギングとレポーティングが充実しており、彼らの要求を満たすことができます。

クラウドネイティブなシステムに向けたものとして、Aquaのソリューションはどんな感じですか?

佐藤:私も最初はあまり分からずに触っていましたが、使えば使うほどクラウドネイティブなシステムになっているなと感じています。やはりコンテナをベースにしたと言う部分が良いと思います。オンプレミスでもパブリッククラウドでも、とにかくコンテナが動けば、セキュリティの効果を実装できますので。あと、マルチテナントにも対応しているところがモダンな作りになっていると感じています。コンテナが動けば良いという意味で、Kubernetesだけに対応しているのではなく、Mesosなどの他のコンテナオーケストレーションのシステムにも対応しています。

次にビジネスの話を教えてください。Aqua Securityを日本でどのように展開しようと考えていますか?

荒井:クリエーションラインとしては、Aqua Securityのソリューションをお客様のシステム化の一要素として位置付けています。ChefやDocker、GitLabなどのソリューションをベースにしてDevOpsを推進する際に、その一環としてセキュリティを実現できるのがAqua Securityという認識ですね。開発者の目線で、プロセスを大きく変えなくてもセキュリティが導入できるという部分を訴求していきたいと考えています。

日下:2018年10月のパートナーシップを発表し、それにあわせて、これからどうやってターゲットを決めて販促していこうかと検討していました。ですが、実際に発表してみると思った以上に引き合いが多くて、現在はその問い合わせに対応するだけで精一杯といった状況です。

コンテナ導入を検討しているけど、自社のコンプライアンス上、セキュリティが必要という企業が予想以上に多かったという感想ですね。当社でGitLabを扱い出した時以上の引き合いの強さを感じています。

Aqua Securityとのパートナーシップに関するリリース:クリエーションライン、Aqua Security のコンテナ向け セキュリティ製品を国内展開支援

DevOpsというと日本では開発と運用が別組織というのは仕方のない事情だと思いますが、DevOpsにセキュリティを取り入れるというのは難しくないですか?

荒井:それに関しては、まだそれほど困難には直面していないという感じですね。企業によっては既存のシステムとは別にクラウド的なシステムを作る際にCI/CDを整理してクラウドに寄せるという感じですし、データベースにしても既存のものを使わないといけないという案件は結構あります。完全に新規のシステムばかりではなくて、既存のデータベースも使いながら徐々にシステムを作っていくという感じだと思います。

DevOpsそしてDevSecOpsという発想だと、提案先は開発部門というよりも運用部門のほうが多い感じですか?

荒井:そうですね、開発基盤をコンテナ化すると言う話もありますし、まだ基盤運用部門という部分からDevOpsに入るっていう会社が多いように思います。引き合いも強いですし、これからのAquaのビジネスにも期待しています。

Aqua Securityのソリューションは、ポイントを抑えるのではなくて開発から運用までの一連の流れの中に組み込むことで、デベロッパーにとっても運用にとっても馴染みやすさを重要視しているという。またモニタリング、ロギング、レポーティングという地味な部分についても機能が揃っているという辺りは、エンタープライズ企業のニーズを理解していると思える部分だった。KubeConなどでもこれから出てくるであろうAqua Securityのユースケースに注目したい。

- この記事のキーワード