4. McAfee Firewall Enterprise Ver.8

4. McAfee Firewall Enterprise Ver.8

ネットワーク境界における防御と監査証跡の取得手段として、最も利用されている機器は、ファイアウォールです。そこで、まずはファイアウォールについて解説します。

従来のファイアウォールは、一般に「送信元IPアドレスとポート番号」と「送信先IPアドレスとポート番号」の情報をもとに、アクセス制御を行っていました。このため、監査証跡は、以下の情報に限られていました。

- 送信日時

- 送信元IPアドレス、ポート番号

- 送信先IPアドレス、ポート番号

- 接続許可、拒否

しかし、不正アクセス手法やWebアプリケーションの多様化にともない、従来型ファイアウォールのアクセス制御によって得られる情報では、監査証跡としては不十分になってきました。これを補うのが、従来型ファイアウォールに代わる、次世代型ファイアウォールです。

次世代型ファイアウォールは一般的に、以下の機能を備えています。

- アプリケーション・コントロール機能

- ユーザー・ベースのポリシー制御機能

ここでは、ディアイティが取り扱っている米McAfee製の次世代型ファイアウォール「McAfee Firewall Enterprise Ver.8」を紹介します。

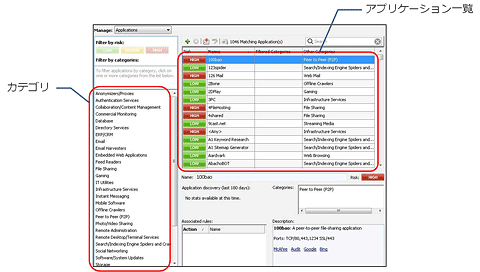

5. アプリケーション・コントロール機能

アプリケーション・コントロール機能は、ポート番号だけではなく、アプリケーション(サービス)の内容を分析し、ポート番号だけでは判断できない、実際に利用しているアプリケーションが何か、そのアプリケーションがどのような通信を行っているのか、を判断します。

例えば、FTP(File Transfer Protocol)は通常、接続要求や送受信ファイルの要求に、ポート番号21/TCPを利用します。これを、80/TCPに変更したとします。しかし、ポート番号80/TCPは、HTTP(Hyper Text Transfer Protocol)の標準ポートとして使われるため、従来型ファイアウォールではHTTPとFTPの両方が80/TCPを通過する危険性があります。

この従来型ファイアウォールの欠点を、次世代型ファイアウォールのアプリケーション・コントロール機能が解決します。アプリケーション・コントロール機能は、同じポート番号80/TCPであっても、アプリケーションがHTTPなのかFTPなのか(あるいは任意のほかのTCP/IPアプリケーションなのか)を判断します。こうして、"本当に許可したい"アプリケーションの通信だけを許可します。

アプリケーション・コントロール機能はまた、インターネット上のアプリケーションを識別することも可能です。同じHTTP通信であっても、Yahoo! Messenger、twitter、Gmail、P2Pなどを識別できます。このため、業務に関係がない、企業にとって好ましくないサービスの利用を制限できます。監査証跡として、実際に利用したアプリケーションが記録されます。

| 図1: アプリケーション・コントロール機能の画面例(クリックで拡大) |

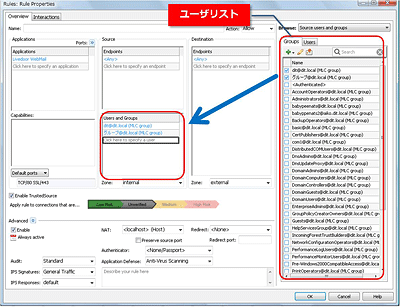

6. ユーザー・ベースのポリシー制御機能

ユーザー・ベースのポリシー制御機能は、ユーザーIDまたはグループIDを利用して、アクセスを制御します。

従来型ファイアウォールでは、IPアドレスでアクセス制御していました。ユーザーが利用するPCとIPアドレスが1対1でヒモ付いている場合は、IPアドレスを用いたアクセス制御でも問題は生じません。ところが、DHCPなどの普及により、IPアドレスとユーザーが結びつかないケースも登場しており、ユーザーごとの厳密なアクセス制御が難しくなっています。

ユーザー・ベースのポリシー制御機能は、Active Directory(LDAP/DNS/DHCPなどを備えたWindowsネットワークの管理サービス)と連携することで、ユーザーIDまたはグループIDを用いたアクセス・ポリシーを作成できます。これにより、該当するIPアドレスを現在使用中のユーザーが誰なのかが分かります。ファイアウォールの監査証跡にユーザーIDまたはグループIDが記録されるため、図2のように、有効かつ容易な監査証跡になります。

| 図2: ユーザー・ベースのポリシー機能の画面例(クリックで拡大) |

次ページでは、組織ネットワークに入り込んだ不正アクセスを監視する不正侵入防御システム「Sourcefire 3D System」について解説します。