7. Sourcefire 3D System

7. Sourcefire 3D System

ファイウォールは、ネットワークの境界で「許可された通信」と「許可されていない通信」を区別し、ネットワークを保護すると同時に、監査証跡の取得を可能とします。しかし、「許可された通信」のすべてが「本当に許可された通信」とは限りません。「許可された通信」を偽装したアクセスや、ログイン試行の繰り返し、SQLインジェクションに代表される不正アクセスなどが存在します。

ファイアウォールでは止めることのできない(または難しい)通信の防御や、監査証跡の取得の役割を担うのが、不正侵入防御システムです。

ここでは、ディアイティが取り扱っている、米Sourcefireの不正侵入防御システム「Sourcefire 3D System」を紹介します。

Sourcefire 3D Systemは、オープン・ソース・ソフトウエア(OSS)として世界中で利用されている不正侵入検知システム「Snort」をエンジンに使用した、シグネチャ・ベースのIDSです。主な特長は、以下の通りです。

- シグネチャ、アノマリによる、不正アクセス検知機能

- シグネチャによる検知と、プロトコル異常による検知

- ユーザー環境に合わせてシグネチャの作成/カスタマイズが可能

- シグネチャ自動設定機能

- 監視対象システムのOS、ポート番号などから脆弱(ぜいじゃく)性を洗い出し、監視対象システムに適合したシグネチャを自動で割り当て

- 検知ポリシーの階層管理機能

- 設定を複数のポリシーで共有することで、ポリシーの設定変更忘れやミスを防ぎ、運用コストを低減

- 仮想サーバー間通信の監視機能

- 仮想サーバー間の通信監視のための仮想アプライアンスも提供

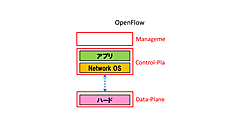

| 図3: Sourcefire 3D Systemの構成例(クリックで拡大) |

Sourcefire 3D Systemは、監査証跡として、以下の情報を記録します。

- 日時

- 検知イベント名

- 送信元IPアドレス、ポート番号

- 送信先IPアドレス、ポート番号

不正侵入防御システムは、ネットワーク境界のファイアウォールの直下に配置します。こうすることで、ファイアウォールをすり抜けて「許可された通信」に紛れ込んだ不正通信について、監査証跡を取得することができるようになります。また、不正な通信を遮断することによって、不正アクセスから各システムを防御できます。

8. まとめ

以上、ネットワークの境界における監査証跡の重要性を、ファイアウォールおよび不正侵入防御システムの機能を交えて解説しました。

外部からの多様化した不正アクセスに対する防御や、インターネット上で提供される多種多様なサービスを利用した情報漏えいを防ぐ通信コントロールには、複合的な対策が必要です。これにともない、さらに詳細な監査証跡が要求されることになります。