進化するリモート・アクセス・アプライアンス

進化するリモート・アクセス・アプライアンス

進化の著しいアプライアンス分野の1つに、SSL-VPN(Secure Sockets Layerトンネルを活用した仮想プライベート・ネットワーク)があります。SSL-VPNはリモート環境から社内リソースに対して安全にアクセスするための手段の1つであり、IPsec VPNをSSL-VPNで置き換えるユーザーが増えているのではないでしょうか。

サーバーのコンソリデーション(整理統合)やパブリック・クラウドの普及も、SSL-VPNアプライアンスの導入を後押ししています。また、最近では新型インフルエンザの流行といった、パンデミック対策としての導入も増えているようです。

SSL-VPNアプライアンスのメリットとしてまず挙げられるのが、導入の容易さです。IPSec VPNではすべてのクライアントに対してクライアント・ソフトを配布しなければなりませんが、SSL-VPNではデータセンターにSSL-VPNアプライアンスを設置するだけで済みます。つまり、システム管理者はデータセンターのアクセス装置のみを管理すればよいわけであり、大幅な管理工数軽減につながります。

次に、手軽さもメリットです。ユーザーは手元にWebブラウザさえあれば、「いつでも、どこからでも」社内リソースにアクセスできます。各種の携帯端末やスマート・フォン(iPhoneなど)からでも、もちろんアクセスできます。

ただし、簡単過ぎることはリスクにもつながります。こうした理由から、最近のSSL-VPNアプライアンスではセキュリティ機能も充実しています。例えば、さまざまな認証製品と組み合わせたセキュリティ・レベルの高いユーザー認証を経て接続を許可する方式を採用する動きも多く見られます。

筆者がもっとも進化していると感じるセキュリティ機能は、クライアントの検疫機能です。接続してくるユーザーに対して、さまざまな細かいヘルス・チェックをかけることができます。あらかじめ定めたポリシーをパスした安全なユーザーに限って、接続を許可します。

SSL-VPNアプライアンスはエンドユーザーが直接アクセスして利用する機器であることから、使い勝手も向上しています。米F5 Networksの「FirePass」では、ユーザー用のGUI画面や管理用のGUI画面、そしてヘルプ画面も日本語化されています。

クラウド化/仮想化に対応するネットワーク機器

最近では、クラウド化や仮想化への対応も重要な動向となっています。

サーバー仮想化における課題の1つとして、仮想ネットワークの管理が挙げられます。例えば、VMwareであれば、仮想サーバー機に加えてvSwitchという仮想スイッチがVMware ESX上で動作します。仮想サーバー機の台数が増えることにより、vSwitchの台数もまた増えていくことになります。

では、この仮想ネットワークは誰が管理しているのでしょうか。

仮想ネットワークはサーバー上に存在するため、仮想化の初期段階では、ネットワークを得意としないサーバー管理者がvSwitch、つまり仮想ネットワークの管理も担当しているようです。ところが、ネットワーク管理の専門家ではないため、障害対応や管理効率の面で無理が出てきます。

この問題を解決するために最近出てきているアプローチが、物理ネットワークと仮想ネットワークをまとめてネットワーク管理者の管理下におくやり方です。こうすることにより、サーバー管理者はサーバー管理に注力でき、ネットワーク管理者は仮想ネットワークも含めて管理できるようになります。操作や設定のミスも最小限にできますし、管理工数やコスト削減につながっていきます。

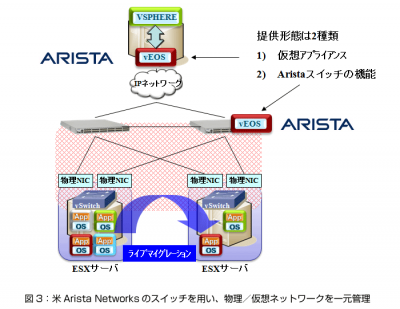

仮想ネットワークを管理可能な製品としては、ソフトウエアやアプライアンス、仮想アプライアンスなど多様な製品が登場しています。物理スイッチまで含めた管理機能を提供するベンダーとしては、クラウド向けスイッチを開発する米Arista Networksがあります。

米Arista Networksのスイッチを使うと、スイッチを介してVMware ESX上のvSwitch群を業界標準のCLI(コマンド・ライン・インタフェース)で統合管理できます。これが、物理ネットワークと仮想ネットワークの一元管理です。また、ライブ・マイグレーション時におけるvSwitchの設定変更を自動化することもでき、管理工数の軽減に貢献します。

今回紹介してきたように、ネットワーク基盤サービスは、管理工数を減らしつつ新しい課題に対処するために、アプライアンス化や他システムとの連携などにより、日々進化しています。今後どう変化していくのか非常に興味深く、動向も楽しみです。

次回は、ストレージ管理やデータ・バックアップを支える技術や専用アプライアンスについて解説します。

- この記事のキーワード