観点2:インターネット経由か、内部ネットワーク経由か

観点2:インターネット経由か、内部ネットワーク経由か

脆弱性診断は、インターネットを経由して実施する場合と、内部ネットワークに診断機器を持ち込んで実施する2つのパターンがあります。ここで、インターネット経由での診断を「リモート診断」、内部ネットワークからの診断を「オンサイト診断」と呼ぶことにします。

令和2年度10月の午後Ⅰ問題 問3のシナリオでは、T主任のアドバイスから、PF診断はリモート診断とオンサイト診断の両方を実施するという結論になっています(問題文中表2を参照)。このとき、リモート診断とオンサイト診断、それぞれに対する注意点について、設問1 (1)~(3)で言及されています。

(1)本文中の下線①について,その理由を35字以内で答えよ。

(2)本文中の下線②について,どのような設定変更をすべきか。設定変更の内容を30字以内で述べよ。

(3)本文中及び表2中のaに入れる診断PCの接続箇所を,図1中の接続点(a)~(f)の記号で答えよ。

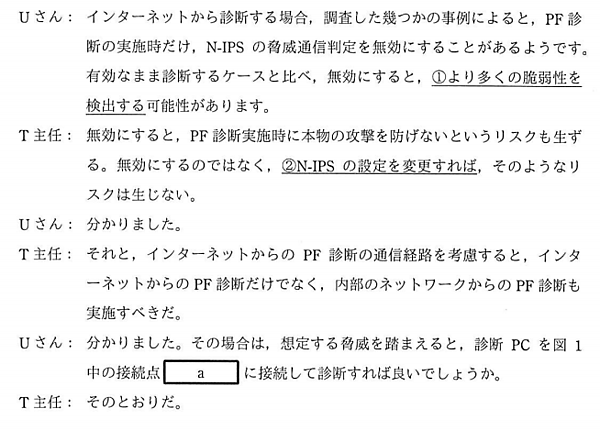

(1)の下線①、および(2)の下線②は、下記の通りです。

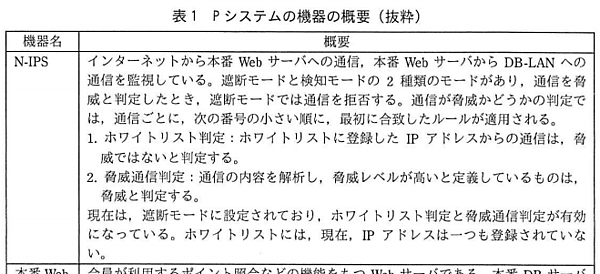

下線①、②は、N-IPSに関する議論です。N-IPSについては、問題文中で下記のように説明されています。

つまり、N-IPSはインターネットから本番Webサーバへの通信がサイバー攻撃か否かを、脅威通信判定の結果に基づいて判断しているとわかります。またN-IPSは、通信が高い脅威レベル(≠サイバー攻撃)であると判断した際に通信を遮断しているとわかります。

仮にこの機能が有効なままPF診断を実施した場合、N-IPSは診断PCから本番Webサーバへの疑似攻撃通信を本物の攻撃と判断してしまいます。その場合、これらの通信はN-IPSによってブロックされ、本番Webサーバを正しく診断できなくなってしまいます。逆に言えば、PF診断時にN-IPSの脅威通信判定機能を無効化しておけば、診断PCからの疑似攻撃通信は遮断されず、診断対象である本番Webサーバまで到達することがわかります。したがって設問1(1)の答えは「N-IPSで遮断されていたPF診断の通信が通過するから」といった文章となります。

また、問題文中表1の項番1を見ると「ホワイトリスト判定」という機能に関する記載があります。このリストに登録したIPアドレスからの通信は脅威ではないと判断するための機能です。これにより、脅威通信判定の機能を完全に無効化することなく、一部のIPアドレスからの通信をすべて受け入れる設定が可能になります。このIPアドレスを診断PCのものにすれば、図6でT主任の言う「PF診断実施時に本物の攻撃を防げないというリスク」を回避しながら、正しくPF診断を実施できるようになります。したがって、設問1(2)の答えは「ホワイトリストに診断PCのIPアドレスを登録する」といった文章となります。

【TIPS】システムによっては、N-IPSのようなネットワーク機器を管理しているチームと、サーバそのものを管理しているチームが、それぞれ分かれて存在する場合があります。診断の進め方について「サーバそのものを管理しているチーム」とやり取りをしていても、「ホワイトリストに特定のIPアドレスを追加」といった設定をするために、「ネットワーク機器を管理しているチーム」へ作業を依頼する必要があるケースもあります。この場合、診断の準備に想定よりも多くの時間がかかってしまう可能性があります。初めて脆弱性診断を実施する際は、なるべく時間に余裕をもって計画することを推奨します。

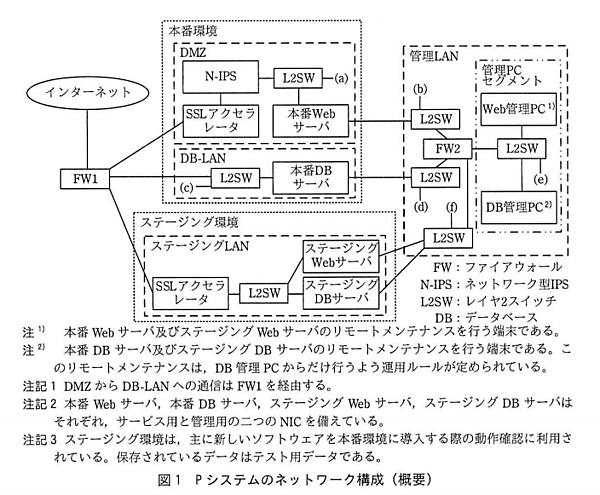

設問1(3)については、図64でUさんに言及されている「想定される脅威」がポイントになります。ここで言及されている脅威は、本番Webサーバに対するインターネット経由でのサイバー攻撃です。本番サーバはFW1によって守られているように見えますが、オペレーションミスでFW1が誤った設定になっているケースや、攻撃者によってFW1を回避されるケースがあります。PF診断ではこのようなケースを考慮し、インターネット経由での診断と、ファイアウォール等による通信制御の影響が最も少ない場所からの診断の2通りを実施することがあります。ここで、問題文中の図1を見てみましょう。

この場合、本番Webサーバと最も近い距離にあるのはaとbですが、想定される脅威「インターネット経由でのサイバー攻撃」を考慮すると、攻撃者と同一経路上のaから診断した方が、脅威の影響をより正しく診断できます。したがって、設問1(3)の答えは「a」となります。

観点3:診断対象システム管理者への影響の考慮

ケースバイケースなため、見落とされがちなのがこの観点でしょう。設問2(3)(4)とともに、この観点について見ていきます。

(3)本文中の下線④について,どの危機に対して,どのように設定を変更すべきか。危機は図1中から選び,変更後の設定は55字以内で具体的に述べよ。

(4)本文中のc,dに入れる適切な字句を,図1中かrあ選び答えよ。また,本文中のeに入れる適切な字句は,許可または拒否のいずれか。答案用紙の“許可”、“拒否”のいずれかを〇印で囲んで示せ。

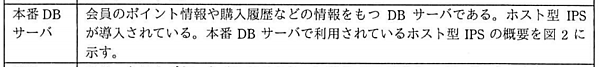

(3)の「下線④」とは、図1における指摘3中の「機器の設定の変更」です。これは、指摘2で言及されている「本番環境へのPF診断」に際し、警告灯が点灯することを防止するための措置です。ここで言う本番環境とは「本番Webサーバ」と「本番DBサーバ」です。指摘1の通り、Web診断はステージング環境で行うよう指示があったため、消去法で本番DBサーバが残ることになります。ここで、本番DBサーバの仕様を改めて確認してみましょう。

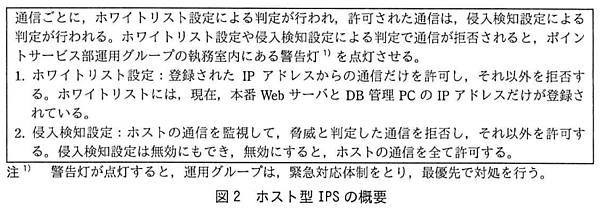

本番DBサーバに導入されている「ホスト型IPS」の説明は、問題文中図2の通りです。

要するに、本番DBサーバ上のホスト型IPSのホワイトリストに記載されていないIPアドレスから、本番DBサーバに通信があった場合、侵入検知設定による判定で拒否され、警告灯が鳴ってしまうことになります。問題文中図2の項番1を読む限り、この時点でホワイトリストに診断PCのIPアドレスは登録されていません。したがって、警告灯を鳴らさないためには、ここに診断PCのIPアドレスを追加する必要があります。つまり、設問(3)の解答は「本番DBサーバ」に対して「ホスト型IPSのホワイトリスト設定に、診断PCのIPアドレスを登録する」となります。

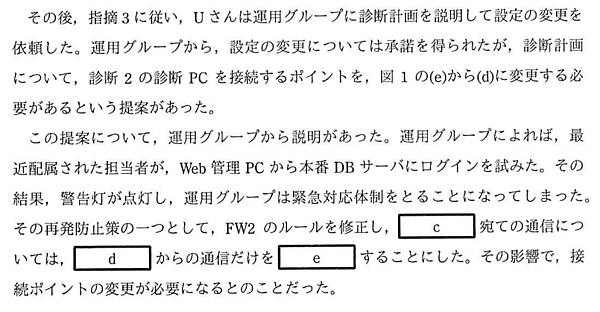

設問2(4)も、この「ホスト型IPS」が関係しています。問題文にあるc、d、eが記載されている箇所を読んでみましょう。

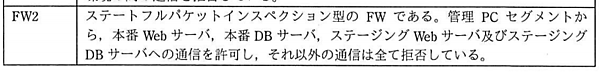

ここでは、「Web管理PC」から「本番DB」へアクセスした旨が説明されています。問題文中図1を確認すると、この間にはFW2が設置されており、その設定は、問題文中表1に記載があります(下記)。

FW2のルールで言えば、管理セグメントにあるWeb管理PCから本番DBサーバへの接続は、一見許可されているように見えます。しかし、先ほど言及した本番DBサーバの「ホスト型IPS」を思い出してください。このホスト型IPSはセグメント単位ではなく、個々のIPアドレス単位で脅威判定をしています。問題文中図2の項番1を読む限り、Web管理PCのIPアドレスは登録されていません。つまり、Web管理サーバから本番DBサーバへのアクセスは可能だが、いざアクセスすると警告灯が鳴る、という仕様です。結果、この通りに操作した人が出て、警告灯が鳴ってしまった訳です。

この教訓から、運用グループはFW2のルールを変更するに至った、ということになります。肝心のルール変更については、管理セグメントにある「DB管理PC」のIPアドレスが本番DBサーバに登録されていることを考えると、このPCからのアクセスだけが本番DBサーバに通るようにすれば良い、ということになります。この場合、当初予定していた診断PCの設置個所eからは、本番DBサーバにアクセスできなくなります。一方、FW2を介していないdからであれば、本番DBサーバにアクセスできるようになります。したがって、設問(4)の解答はcが「本番DBサーバ」、dが「DB管理PC」、eが「許可」となります。

【TIPS】今回の「警告灯」の場合、事前に不要な警告灯を鳴らしてしまうケースがあったため、FW2の設定変更がなされました。しかし、仮にFW2の設定が変更されておらず、当初予定通り接続点eからPF診断を実施した場合、診断開始と同時に警告灯が鳴る事態となります。このように、脆弱性診断が原因でシステム管理者側に影響が出てしまうケースがあります。まれに見られるのが、お問い合わせ窓口などの「メール送信フォーム」での事例です。メール送信機能を無効化せずにWeb診断を実施した場合、設定されているメールアドレス宛に大量のメールが送信されることになり、業務障害の原因となります。したがって、Web診断を実施する前に「メールを送信しているページはあるか」という点は、必ず確認する必要があります。

おわりに

今回は、脆弱性診断に関する過去問を、業務の視点も交えて解説しました。試験対策としてだけでなく、実際に脆弱性診断業務を受ける際のポイントについても、理解していただけましたら幸いです。

次回以降も、情報処理安全確保支援士試験の午後問題について、引き続き解説していきます。

- この記事のキーワード