はじめに

今回のテーマは「工場のセキュリティ」です。企業の業務システムやWebサイト等に関する技術を「IT(Information Technology)」と呼ぶのに対し、製造分野において、製造装置や製造工程の制御・監視に関わる制御技術は「OT(OperationTechnology)」と呼ばれます。

近年、生産現場においてもオープン化・ネットワーク化(汎用製品や標準プロトコルネットワークの採用)が進んでいます(参考:制御システム向けセキュリティマネージメントシステムCSMS認証の取り組みについて)。そのため、工場のセキュリティは、ITとOTの両面から考慮する必要があります。そんな中でIPAは、2017年4月1日に「産業サイバーセキュリティセンター)」を発足し、その人材育成事業の一環として「中核人材育成プログラム」の提供を開始しました。このプログラムは、社会インフラ・産業基盤のサイバーセキュリティ対策の強化をテーマに、テクノロジー(OT・IT)、マネジメント、ビジネス分野を総合的に学ぶ1年程度のトレーニングです。このコースの修了者は、情報処理安全確保支援士試験の全部免除が認められています。このことから、IPAがOTに関するセキュリティに関心があり、また情報処理安全確保支援士として、この分野に関する知見を求められることが伺えます。

このような背景を理解したうえで、今回は「工場のセキュリティ」に関する問題(令和元年秋期 午後Ⅱ問題 問3)を解説していきます。

工場のセキュリティの概要

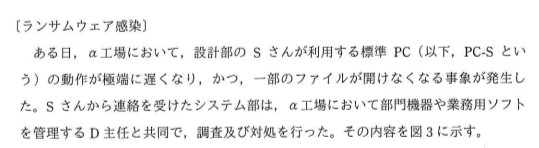

まず、この問題の概要を整理しましょう。車両や産業用機械で利用される金属部品の製造会社であるA社には、本社オフィスに加えて3つの工場(α工場、β工場、γ工場)が存在します。そのうちの1つ、α工場で使用されているPCがランサムウェアに感染してしまいます。幸い、生産設備の停止や人身事故などにつながることはありませんでしたが、さまざまなセキュリティ上の課題が明らかになります。そこでA社の経営陣は、これらの課題を解決すべく、工場のセキュリティについて抜本的な見直しを行う方針を立てます。

各設問では、セキュリティに関連する一般的な用語や概念を問うものと、A社固有の問題を問うものがあります。文章や図、表の読み込みが必要になる問題もあります。それぞれを着実に理解し、解答のコツをつかみましょう。

令和元年秋期 午後ⅠI問題 問3の解説

設問1

この設問では、工場で発見されたランサムウェア(身代金要求型マルウェア)に関する問題が出題されています。

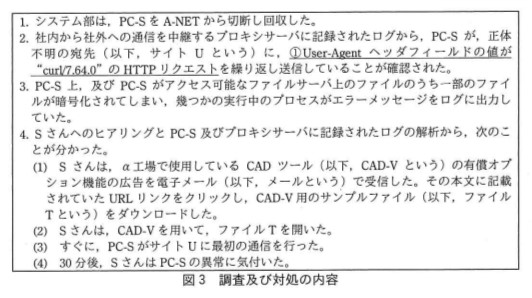

まずは(1)から見ていきましょう。下線①は問題文中の図3に記載されています。

この問題を解くために、HTTPリクエストにおけるUser-Agentヘッダの意味をおさらいしましょう。HTTPリクエストにおけるUser-Agentヘッダとは、クライアントがHTTPリクエストをする際に用いたソフトウェア(Webブラウザ等)に関する情報が記載される部分です。Webブラウザといえば、一般的にはGoogle ChromeやMicrosoft Edgeなどが該当します。これらのWebブラウザを使用した場合、User-AgentフィールドにはGoogle ChromeやMicrosoft Edgeに関する情報が記載されます。このUser-Agentはリクエストの送信者により簡単に改ざんできるため、仮に下線①にあるUser-AgentのフィールドがA社で一般的に使用されるWebブラウザ(Google ChromeやMicrosoft Edgeなど)を示す文字列だった場合、このUser-Agentの情報だけではマルウェアによる通信か否かを判定するのは困難です。したがって、解答は、以下のようになります。

User-Agentヘッダフィールドの値がA社で利用しているWebブラウザを示す値であるケース

【Tips】

図3の下線①では「curl/7.64.0」と記載されていますが、これは「curl」というコマンドラインツールの名称です。HTTPの通信をCLIベースで行う際に使われるソフトウェアです。

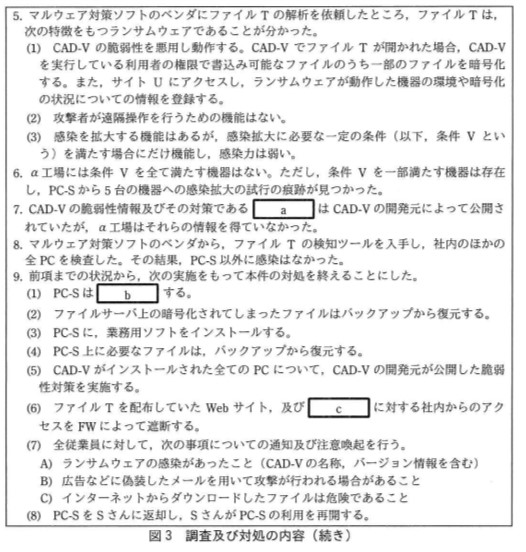

続いて(2)を見てみましょう。問題文中図3のaは下図の通りです。

解答群にある各字句について、以下のように整理します。

| 語句 | 意味 |

|---|---|

| 共通脆弱性識別子 | CVE(Common Vulnerabilities and Exposures)として知られている。個別製品中の脆弱性を対象として、米国政府の支援を受けた非営利団体MITRE社が採番している識別子。「CVE-2021-44228」のように使われる。書き方は「CVE-{西暦}-{連番}」となる |

| コモンクライテリア | CC(Common Criteria)は、ITセキュリティの観点から、ITに関連し他製品およびシステムが適切に設計され、その設計が正しく実装されていることを評価するための国際標準規格 |

| ディジタル証明書 | 公開鍵暗号方式を説明する際によく使われる語句。ある公開鍵の所有者の本人性を、第三者機関である認証局(CA:Certification Authority)が保証する際、CAによって発行されるもの |

| パッチ/td> | セキュリティ脆弱性等の不具合を解消するためのプログラム。「フィックス」とも呼ばれる |

| ファイル復号鍵 | 何らかの暗号アルゴリズムを使用して暗号化されたファイルを復号するための、鍵となる情報 |

この問題で問われているのは「CAD-Vの脆弱性情報及びその対策」である何かです。「脆弱性の対策」と問われれば、その答えは「パッチ」です。

【Tips】

この問題で出てきた「共通脆弱性識別子(CVE)」は、サイバーセキュリティ業界で非常によく使われる語句です。似たような言葉で「共通脆弱性評価システム(CVSS:Common Vulnerability Scoring System)」があります。これは、脆弱性に対するオープンで汎用的な評価手法です。その脆弱性がどれほど危険なのか、具体的な数値で評価する際に使用されます。それぞれの語句が混同しないよう、意味や使われどころをしっかり覚えておきましょう。

続いて(3)です。この問題は、bの前後の情報を整理すれば解答することができます。まず、bの直前にある「PC-S」の状況について、図3やその前の文章を読みながら整理しましょう。p.15(図2)に記載の通り、PC-SはSさんが業務で利用する標準PCです。

また、問題文中図3の5を読むと、PC-SはファイルTに扮したランサムウェアに感染しています。図3の6~8までの過程では、そのランサムウェアの分析を行っています。そして図3の9では、いよいよ対処に移ります。ここで、図3の9においてPC-Sに直接関連のある個所を抽出してみましょう。

(1)PC-Sは“空欄b”する

{略}

(3)PC-Sに,業務用ソフトをインストールする。

(4)PC-Sに必要なファイルは,バックアップから復元する。

{略}

(8)PC-SをSさんに返却し,SさんがPC-Sの利用を再開する。

Sさんは普段PC-Sを利用しています。ここでのポイントは「業務用ソフト」と「必要なファイル」です。図3の4から、PC-SにはCAD-Vという業務用ソフトがインストールされていたことがわかります。それにもかかわらず、図3の9(3)で再度インストールしています。つまり図3の9までの間に、PC-SからCAD-Vがアンインストールされたことが想像できます。加えて図3の9(4)では、バックアップから必要なファイルを復元しています。つまり図3の9(3)までの間に、PC-Sから業務用ソフトやファイルが削除されたことが推測できます。しかし、図3の9(3)までの間でPC-Sから業務用ソフトやファイルを削除したような記述はありません。したがって解答には、この削除処理に関する字句が入ります。アからオまでを見ると、アプリ・ファイルの削除が関連するものは「ア 初期化」のみです。したがって、解答は「ア」になります。

設問2

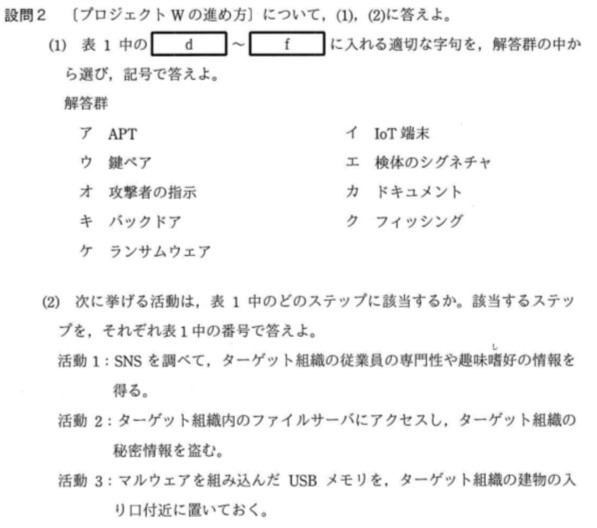

続いて、設問2を見ていきましょう。A社の経営陣は、工場でのランサムウェア感染事故を受けてセキュリティを抜本的に見直し、サイバー攻撃などによる生産設備の停止を防ぐため、必要な施策を検討して実施することに決めました。設問2では、この抜本的見直しプロジェクトである「プロジェクトW」を進めるにあたり、Cさん(プロジェクトWの担当者)とF氏(E社の情報処理安全確保支援士)が、APT攻撃による事故事例を参考に議論している部分から出題されています。

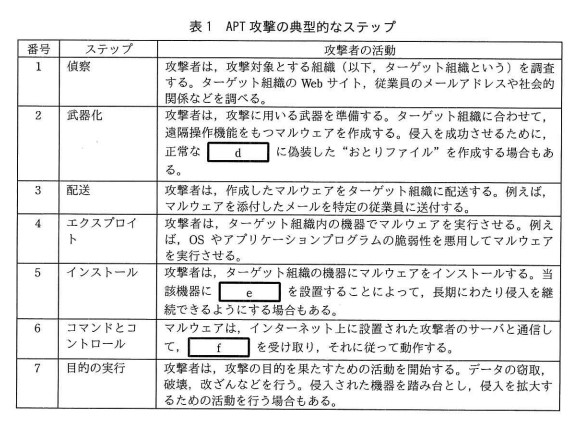

まずは(1)から見ていきます。問題文にある表1は以下の通りです。

これは、本連載の第5回でも出てきた「サイバーキルチェーン」と呼ばれるもので、標的型攻撃における7つのステップです。標的型攻撃とは、特定の個人や企業を対象に、機密情報の窃取等を行う攻撃全般を指します。APT(Advanced persistent Threat)攻撃は標的型攻撃の一種です。

では、まずはdから見ていきましょう。dは表1の「武器化」にあたります。このステップでは「偵察」で収集した情報をもとに、攻撃に使用するマルウェアなどを作成します。ここでdの周辺の文章を読むと、dにはおとりファイル(正常なファイルに装った攻撃用のファイル)に関する名称が入りそうです。「おとり」なので、従業員が普段よく使用するファイルを装うほど、開きやすく、攻撃が成功する確率が上がります。解答群を見ると、特に従業員の目につきやすいものとしては「カ ドキュメント」が適切であるとわかります。

続いてeを見てみます。eはサイバーキルチェーンにおける「インストール」あたります。このステップでは、攻撃対象のマシンにマルウェアがインストールされます。攻撃者によるマルウェアの遠隔操作が可能な状態になるのも、このステップです。ここでeの周辺の文章を読むと「当該機器にeを設置することによって」とあります。前述の通り「インストール」ステップではマルウェアが使用されます。解答群でマルウェアに直接該当する字句はキ、ケです。

さらに「長期にわたり侵入を継続できるようにする場合もある」とあります。ここで、ケの「ランサムウェア」は、感染した端末に特定の制限をかけ、その制限の解除と引き換えに金銭を要求するマルウェアの種類です。一方、キの「バックドア」は、本来禁じられているアクセス(侵入)を可能とし、一度侵入したサイトに再侵入しやすくするための仕掛けです。したがって、eに合致する選択肢は「キ バックドア」であるとわかります。

最後にfです。fはサイバーキルチェーンにおける「コマンドとコントロール」にあたります。このステップでは、攻撃対象のマシンにインストールされた(感染した)マルウェアが攻撃者に操作されるステップです。攻撃者は、マルウェアに感染したマシンとは別のマシンへの侵入を試みたり、感染したマシン内でさらに上位の権限を取得しようとすることがあります。ここまでの説明で、fに入る字句は「オ 攻撃者の指示」であると理解いただけるのではないでしょうか。マルウェアは、攻撃者のサーバーを介して攻撃支持を受け取り、侵入先で活動することがあります。

【Tips】

表1では、APTのステップとして1から7の順で記載されていますが、実際の攻撃に関は必ずしもこの順序で実施されるとは限りません。「コマンドとコントロール」のステップで、攻撃者が新たに発見した端末に対し「偵察」を仕掛ける、ということも発生し得ます。この点も重ねて覚えておくとよいでしょう。

次に(2)を見てみましょう。(1)に引き続き、表1に関する問題です。表1の「攻撃者の活動」列と各活動を照らし合わせながら読むと、比較的スムーズに解答できるのではないでしょうか。

活動1は、SNSを活用したターゲット情報の収集です。これは「OSINT(Open Source Intelligence)」として知られる情報収集の手法です。攻撃者は、ターゲットの組織に関する公開情報(インターネット上で合法的に閲覧可能な情報等)を収集・分析する諜報活動の一種です。SNSは設定によっては投稿内容を誰でも見ることができてしまうため、攻撃者のOSINTに悪用されるリスクがあります。したがって、ここで選択すべきは、情報収集を目的とした「偵察(1)」のステップです。

活動2では、攻撃者はターゲット組織に侵入し、秘密情報を盗むことに成功しています。ターゲット組織からの秘密情報窃取は、APT攻撃においては1つのゴールと言えます。表1でいうと「目的の実行(7)」が該当します。

活動3では、攻撃者は武器であるマルウェアを用意し、USBに組み込んだ段階です。そしてそのUSBをターゲット組織の誰かが拾い、組織内の端末に接続することを狙います。APT攻撃のステップとしては「配送(3)」が該当します。

各ステップにおける攻撃者の活動形態は、この問題に記載されているもの以外にも様々なものが存在します。インシデント事例に関する記事などを読みながら、どの行為が表1のどのステップにあたるか、自問してみるのも良いかもしれません。

設問3

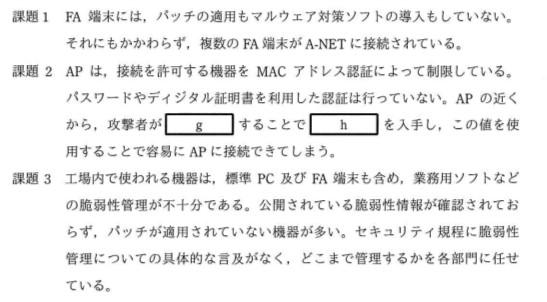

設問3は、インシデントが発生したα工場の調査で発覚した課題に関する問題です。g、hにあたる箇所は図4の通りです。

g、hがある課題2は、AP(無線アクセスポイント)に関する内容です。α工場では、設置されているAPへの接続の認証にMACアドレス認証を使用しています。しかし、パケットキャプチャツールを用いて工場内の通信を傍受すれば、工場内の端末から発信されているMACアドレスは容易に取得できます。さらに、送信者が使用するMACアドレスは、任意の値に書き換えることも可能です。したがって、解答はgが「電波を傍受」、hが「MACアドレス」となります。

- この記事のキーワード