弱点2:リスクの分析

第1回では、システムの5つの弱点として、「資産の特定」「リスクの分析」「リスクの評価・管理策の適用」「管理策の有効性の評価」「リスクの変化への対応」ができていない、ということを説明しました。そして、システム内の「資産の特定」と「リスクの分析」についての注意点を紹介しました。

今回は、実際にリスクを分析するために、システムの脅威と脆弱(ぜいじゃく)性を明らかにする手法を紹介します。

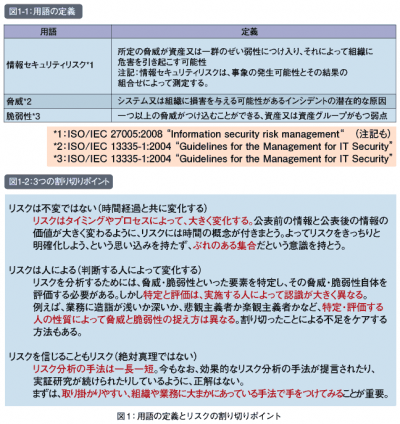

なお、本連載の用語の定義を図1-1に示します。つまり「脅威」は「脆弱性」を利用して「資産」に対して損害を与えます。この損害が起こる可能性が、情報セキュリティーの「リスク」です。

例えば、金庫に入った現金は、もろい鍵や、外れる扉、という脆弱性があったとしても、それを盗もうとする泥棒(脅威)がいなければ、なくなることはありません。同様に、泥棒が金庫から現金をとろうとしても、つけいるすき=脆弱性がなければ、現金を盗むことはできません。このように、資産に対して、脅威と脆弱性がセットになることで、被害が発生します。そしてこの起こるかもしれない被害がリスクとなるわけです。

リスクの分析はベストエフォートで

リスクがある、という表現はよく使われますが、リスクの分析ほど人を困惑させるプロセスはない、と筆者は考えます。

すべての事象にはあらゆるリスクがありますし、リスクに対応すると新たなリスクが生まれるなど、リスクが連鎖していくこともあります。このようなリスクの「無限性」にとらわれ、混乱した担当者の方から、恨み言を聞くこともありますが、筆者はリスク分析に対しては、ある程度の割り切りが必要だと感じています。

その割り切りポイントは3つです。

・リスクは不変ではない(時間経過と共に変化する)

・リスクは人による(判断する人によって変化する)

・リスクを信じることもリスク(絶対真理ではない)

それぞれの割り切り方については、図1-2にまとめました。

ビジネスを継続したまま、すべてのリスクを明確にして、適切な施策を必要なだけ適宜実施し、リスクを完全に防ぐのは、どんな専門家であっても不可能です。もっともビジネス自体を停止させれば、セキュリティーリスクはなくなるかもしれませんが、それは大前提を無視した話です。

つまりリスク分析は、完ぺきを求めるための作業ではなく、意思決定をするためのより良い状態(ベストエフォート)を求めるための作業だという意識が重要です。

続いて、割り切った脅威の特定の方法から説明していきましょう。