監査人が教えるシステムの5つの弱点

筆者の所属するチームは、情報セキュリティー監査やシステム監査を主たる業務にしており、顧客のシステムやオペレーションの「弱点」を探し、「改善」を提言しています。

監査では、主に組織的、物理的、人的、技術的な観点から、システムの企画/設計/実装/運用状況を確認することを基本としています。また、システム(サーバー、ネットワーク機器、ミドルウエア、Webアプリケーションなど)を直接触って、システムの脆弱(ぜいじゃく)性を検査することもあります。

このような業務を行っていることから、時には、侵入されたシステムの情報を保全し、被害状況を分析し、原因を追究するデジタルフォレンジクスのような作業を行うこともあります。

本連載は、こうした業務経験から、システム管理者/運用者の方に、監査でシステムの弱点(=セキュリティー事故を引き起こす可能性のある弱点)を指摘されないためのノウハウを紹介します。もちろん、弱点を隠すのではなく、弱点を無くすことが目的です。

多くの現場で採用されている、助言型の監査では、証跡を集め、指摘事項を形成し、改善提案と共に報告を行います。筆者はしばしば被監査主体から、「どこまでセキュリティー対策を行ってよいかわからない」という相談を受けます。

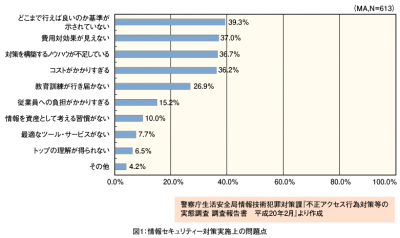

図1に示すように、警察庁生活安全局情報技術犯罪対策課の「不正アクセス行為対策等の実態調査 調査報告書 平成20年2月」(http://www.npa.go.jp/cyber/research/h19/H19countermeasures.pdf)でも、情報セキュリティー対策実施上の問題点として、「費用対効果が見えない」「コストがかかりすぎる」「どこまで行えば良いのか基準が示されていない」という意見が上位を占め、同様の悩みを抱えた管理者は相当数いることがわかります。今回の連載ではこの悩みに1つの答えを提示したいと思います。

つぎはぎのセキュリティーで、ますます混乱

セキュリティーポリシーでは、セキュリティー情報を常に把握し、リスクを分析し、ログを確認し、アラートに対応し、ということが「至極もっとも」に書いてあります。しかし多くのシステム管理者、運用者からは、「わかっているけど、そこまでやるには手が足りない」という声が聞かれます。そもそも実務すら回っていないのに、セキュリティーを戦略的に組み立てて対応する余裕は、輪をかけてないようです。

アメリカで開催されたカンファレンスで、セキュリティーコンサルタントがスピーチ中に、「you can’t secure what you don’t know you own(持っているものを知らなきゃ、守れない)」というフレーズを使うのを何度か聞いたことがありますが、実はこの「資産」の洗い出しというプロセスは、多くの組織では思うようにうまくいっていません。結局、場当たり的な対策になり、セキュリティーをあちこち「つぎはぎ」したような状況が前述したような悩みを生んでいるようです。

システム個別の対策については、次回以降で紹介していきますが、部分的な対策の具体的な方法だけでは、セキュリティーに関する仕事を増やすだけになってしまいます。

そこで今回は一歩さがり、つぎはぎのセキュリティー対策に陥らないための仕組みから、確認をしていきます。