はじめに

今回のテーマは「クラウドサービス」です。企業のDXの進展やパンデミックへの対応などにより、クラウドサービスの活用は急速に拡大しています。例えば、前回のテーマであった「テレワーク」の導入を検討するにあたってもクラウドサービスは欠かせないものとなっています。

安全で利便性のよいクラウドサービスは様々出てきていますが、その利用にあたっては利用者側でのセキュリティ対策や運用の統制も必要となってきます。そこで今回は、クラウドサービスを利用する際に検討すべきセキュリティ対策について、情報処理安全確保支援士の試験で出題された「クラウドサービス」の問題(令和3年春期試験 午後Ⅱ問題 問2)を取り上げて解説していきます。

クラウドサービスの形態と

そのセキュリティの考え方について

問題を解くにあたって、まずクラウドサービスの形態を確認しておきましょう。

NIST(米国国立標準技術研究所)が2011年に公表したNIST SP800-145「NISTによるクラウドコンピューティングの定義」によると、クラウドサービスはその提供形態によって3つのサービスモデルに分かれています。下記はNIST SP800-145の定義をもとに筆者がまとめたものです。

| サービスモデル | 定義 |

|---|---|

| SaaS (Software as a Service) |

クラウドインフラ上にあるアプリケーションのみを利用者に提供する。アプリケーションにはWebブラウザやモバイルアプリを通じてアクセスする。OSやミドルウェア、ハードウェアなどは管理・コントロールできない |

| PaaS (Platform as a Service) |

開発環境やアプリケーションのプラットフォームを利用者に提供する。利用者はプロバイダがサポートするプログラミング言語、ライブラリ、サービス、およびツールを用いて提供された環境にアプリケーションを実装する。利用者はインフラ上のネットワーク、サーバー、OS、ストレージ等を管理したりコントロールしたりすることはない |

| IaaS (Infrastructure as a Service) |

CPU、ストレージ、ネットワークなどの基本的なコンピューティングリソースを利用者に提供する。利用者はOSやアプリケーションを含む任意のソフトウェアを実装・実行できる。利用者はインフラを管理したりコントロールしたりすることはないが、OS、ストレージ、実装されたアプリケーションに対するコントロール権を持ち、場合によっては特定のネットワークコンポーネント機器(例えばホストファイアウォール)についての限定的なコントロール権を持つ |

なお、上記の3種類以外にも、XaaSとしてxの部分に様々なアルファベットを入れ、そのクラウドサービスの提供する機能を表す場合があります。例えば、IDaaS(IDentity as a Service:ID管理や認証サービスを提供するクラウドサービス)や、DaaS(Desktop as a Service:デスクトップ環境を提供するクラウドサービス)などです。これらはNISTの定義には含まれていませんが、情報処理技術者試験でも問題文等に出てくる場合があるので押さえておくとよいでしょう。

これらのサービスモデルの具体的なセキュリティ対策については、総務省の「クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版)」やクラウドセキュリティアライアンス(CSA)の「クラウドコンピューティングのためのセキュリティガイダンス」が詳しいです。

上記の2つのガイドラインで共通しているのは、セキュリティ対策の責任範囲についての考え方です。総務省のガイドラインの言葉を引用すると「クラウドサービスの情報セキュリティを高めるためには、クラウドサービス事業者とクラウドサービス利用者が協力して、クラウドサービスに対する責任を共有する必要がある。この責任を共有するという考え方(責任共有モデル)を多くのクラウドサービス事業者が採用している。」ということです。この考え方をもとに、セキュリティ対策についての責任範囲を明確にしてサービス利用者側、提供者側で合意をしておくことが重要だと述べられています。

責任共有モデルを念頭に置きながらシステムの検討を行うことで、ユーザ企業としてはどこまで対策をすべきか、クラウドサービスベンダーに求めるセキュリティ対策は何かを整理し、抜け漏れなく対策できるようになります。

令和3年春期 午後Ⅱ問題 問2の解説

それでは、問題の解説に入ります。令和3年春期 午後Ⅱ問題 問2は、利用部門がクラウドサービスを利用していく上で、IT部門として必要となる技術力および判断力を問われるものとなっています。

この問題では、C社の次期ITについて、顧客へのサービスを向上させるために特にSaaSサービスを積極的に活用していく、また従業員の働き方改革・パンデミック対策の観点でテレワーク環境を整備するという方針のもと、セキュリティ要件を整理し、対策を検討していくという流れになっています。

また、現行のITで2つのトラブルが起きており、その再発防止策も踏まえて要件を作成し、対策することも求められています。この2つのトラブルを要約すると、下記のようになります。

- トラブル1:個人所有機器の利用が原因で引き起こされたネットワーク接続障害(DHCPで割り当てられるIPの枯渇)

- トラブル2:2つのSaaSサービス(ビジネスチャットサービス、SNSサービス)にて同一パスワードを設定していたために起こった、正規の利用者IDでの不正サイトへ誘導するチャットの書き込み

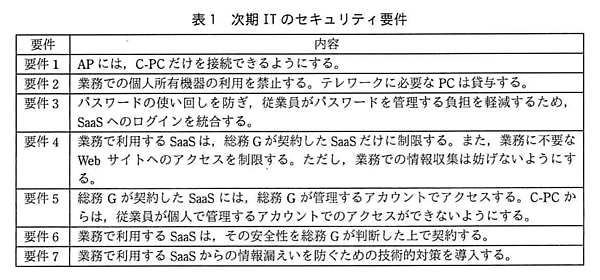

この2つのトラブルの再発防止策と次期ITの方針を踏まえて整理されたのが、次期ITのセキュリティ要件です。

以降では、これらの7つの要件の考察とそれに関する設問の解説を行っていきます。なお、設問1は一般的なDHCPに関する問題、設問2はパスワードリスト攻撃にあった際の被害の確認方法に関する問題のため、ここでは解説を割愛させていただきます。

要件1(APに接続する機器のアクセス制御)

要件1は下記のとおりです。

要件1:APには、C-PCだけを接続できるようにする

要件1は社内の無線LANに関する要件で、前述したトラブル1を再発させないことに加え、セキュリティ対策を向上させるためのものです。トラブル1では、個人所有機がAP(アクセスポイント)に接続できる環境になっていたため、結果的にAPに接続する機器数が増え、DHCPで割り当て可能なIPアドレス数を超えてしまいました。

そもそも会社が統制できない個人所有機を企業のAPへ接続した場合(これをシャドーITという)、その個人所有機から業務に不必要なインターネット上のサービス(例えばクラウドストレージ、チャットやメールサービス)にアクセスすると、企業の秘密情報をそれらのサービス上に保存等することで情報漏えいにつながる可能性があります。また、個人所有機はセキュリティ対策も個人任せになっているため、万一対策に不備があり、それを狙われた場合に社内ネットワークも危険にさらされる可能性があります。そこで、会社が統制できているPCのみを接続できるようにすることで、シャドーITに関してのリスクを低減できます。

要件1を満たすためには、無線LANのAPに接続する端末を認証する必要があります。そのため、ここではAPへの接続方式を認証サーバに問い合わせる方式であるWPA2エンタープライズにし、APへの接続時にIEEE 802.1Xでのディジタル証明書による認証を行うことを検討しています。

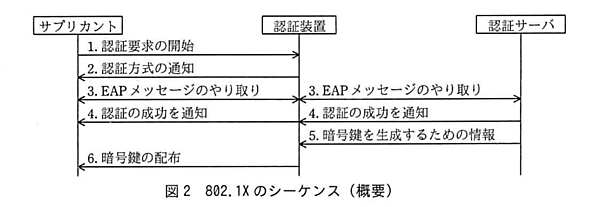

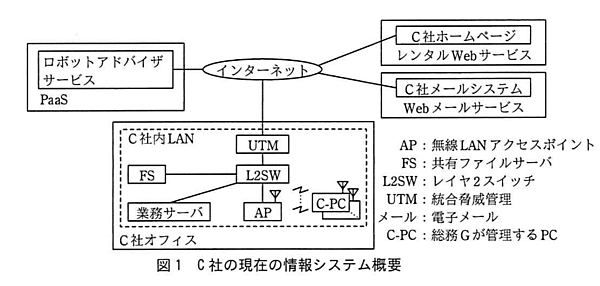

問題文中の図2に802.1Xのシーケンスが整理されているので、確認しておきます。

802.1Xの認証を実装するために、シーケンスの中の構成要素は現行のシステム構成上のどの機器が該当するかを設問3では問いています。

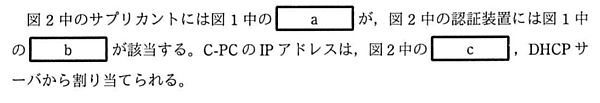

設問3(1) 本文中のa,bに入れる適切な字句を、図1中の用語で答えよ。

この問題で問われている本文は、下図のようになっています。

また、問題文中図1(C社の現在の情報システム概要)は下図のとおりです。

aのサプリカントとは、認証要求する端末やソフトウェアのことです。ここでは接続元クライアントとなる「C-PC」です。また、bの認証装置は、802.1Xではオーセンティケーターとも呼ばれますが、実際にサプリカントと認証に関するやり取りを行う機器のことなので「AP」です。

設問3(2) 本文中のcに入れる適切な字句を解答群の中から選び、記号で答えよ。

解答群

ア "1."より前に イ "3."と同時に ウ "6."と同時に エ "6."より後に

IPアドレスを付与されるタイミングを問う問題ですが、無線LAN接続ではDHCPサーバへの接続の前にまずAPへ接続確立が必要になります。APへの接続の確立は記載されているシーケンスがすべて完了してからになるので、解答は「エ」となります。

要件2(端末認証)

次に、要件2です。要件2は下記のとおりです。

要件2:業務での個人所有機の利用を禁止する。テレワークに必要なPCは貸与する

この要件はトラブル1の再発防止に加え、個人所有機の代替となるPCを別途会社で用意し、統制ができる状態にするためのものです。本問題では、業務で利用するC社の情報システムやSaaSへのアクセスの際、機器をクライアント認証にすることで実現しています。また、テレワークに必要なPCは会社側でセキュリティ対策を施し貸与することで一定のセキュリティが保たれ、マルウェア感染や情報漏えい等のリスクを低減できます。

要件2に関しては、設問6(1)で問われています。

設問6(1) 本文中の下線部⑧について、要件2を満たし、そのセキュリティ設定が従業員によって無効にされないためには、どのように設定する必要があるか。30字以内で述べよ。

下線部⑧は「持出C-PCは、セキュリティ設定とソフトウェアなどの導入を行ってから従業員に貸与する」となっています。

問題文によると、C-PCには一般利用者権限だけが与えられていると記載されています。そのため、これと同じ設定が持出C-PCにされていると考えると、持出C-PC自体のセキュリティ設定自体を変更することは難しいため、ほかにセキュリティ設定が無効にされてしまうケースとしては持出C-PC以外の個人所有機器を利用できるようにすることが考えられます。

次期ITにおいて仮に個人所有機器で業務を行う場合、APに接続するための認証とC社の情報システムやSaaSにアクセスするための認証に用いる秘密鍵が必要です。よって、個人所有機器に秘密鍵をコピーできれば、それを使ってSaaSへのアクセスができてしまいます。

そのため、解答例は「秘密鍵を書き出しできないように設定する。」となります。

要件3(SaaSの統合ID管理)

続いて、要件3です。要件3は下記のとおりです。

要件3:パスワードの使い回しを防ぎ、従業員がパスワードを管理する負担を軽減するため、SaaSへのログインを統合する

トラブル2の要因は複数のSaaSサービスで同じパスワードを使用していたことなので、要件3はそれを防ぐためのものです。SaaSへのログインを統合させるための手段として、本問題ではIDaaSを導入することを検討しています。

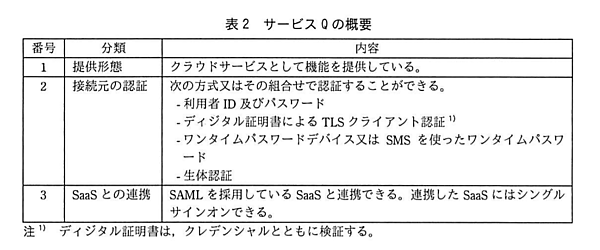

IDaaSであるサービスQの概要は下図のようになっています。

【Tips】IDaaS利用時の注意点

IDaaSではID管理をクラウドサービスに委託することになるので、自社でID管理製品を持たない分ID管理の運用面でメリットがあると考えられます。ただし、その利用にあたっては、下記の点に注意が必要です。

- 1つのパスワードが漏洩した場合、IDaaSに連携されている全てのサービスにアクセスできてしまう可能性があります。そのため、単一の認証方式ではなく、IPアドレス制限、端末認証、生体認証やワンタイムパスワードによる多要素認証などの対策を実施する必要があります。

- 利用するすべてのシステム・サービスをIDaaSでシングルサインオンにできない可能性があります。そのため、セキュリティ対策や利便性の向上が一部に留まり、リスクが残る場合やそのリスク対応のために追加コストが発生する場合もあります。そのため、自社のシステム要件や連携可能なサービスを確認しながら相性の良いIDaaSを選定する必要があります。

- IDaaSが単一障害点となる可能性があります。IDaaSに障害が発生した場合、連携している全てのサービス・システムにアクセスできなくなる可能性があります。そのため、信頼できるサービス事業者を選定し、万一障害が起きた場合の代替策を検討しておく必要があります。

- この記事のキーワード