「出口対策」という言葉の響きの良さが生む誤解

「出口対策」という言葉の響きの良さが生む誤解

ところで、標的型攻撃の対策を紹介するメディアで「出口対策」という言葉を頻繁に目にするようになりました。この「出口対策」なる言葉、聞いた時に対策のイメージが付きやすいためか、メディアでの露出も高まり、様々なベンダーが自分たちの製品、ソリューションサービスを紹介するため多用しているようです。外部への通信をモニタリングし、感染したPCからの攻撃者への通信を見つけ出しブロックする事で、情報の流出を未然に防ぐと言う事が、その趣旨だと思います。

外部との通信をモニタリングする事は、セキュリティ上重要です。感染したPCが攻撃者と長期にわたって交信をする事は標的型攻撃の常とう手段であるので、外部への通信をモニタリングする事で、情報流出につながるものを発見して止める事ができれば、攻撃者のもくろみを未然に防ぐ事ができます。

しかし、こうした外部通信のモニタリングだけでは、標的型攻撃に対する「切り札」とはなりえません。これを導入すれば標的型攻撃対策は万全であるというわけではありません。

以下にモニタリングに漏れてしまう例をいくつかご紹介します。

- 1)インターネットに直接つながるPCからの送信

- 言うまでもありませんが、社内のPCであっても外へ持ち出して直接インターネットに接続してしまえば、ゲートウェイレベルでの外部通信の監視対象からは漏れてしまいます。感染したPCがインターネットに直接接続した事を認識し、その時に機密情報が外部に送信されれば、ブロックする事はできません。

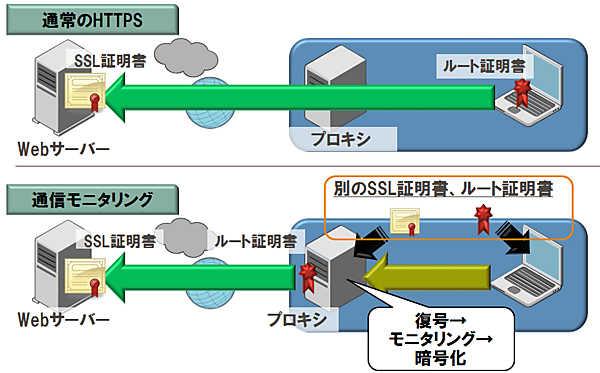

- 2)HTTPS通信

- これも当たり前の事なのですが、HTTPS通信が攻撃サーバーとの通信に使われている場合、通信内容は暗号化されているので、内容をのぞきみる事ができません。したがって、通信の内容から、攻撃サーバーへの通信であるかどうか判別する事はできません。これを回避する製品もあるようですが、Proxyとクライアント間にデジタル証明書を配布し直すなど、追加の設定が必要となります。

|

| 図3:プロキシで復号して通信をモニタリング(クリックで拡大) |

- 3)レピュテーションが追い付かない場合

- 最近ではスパムメールやボットネットの活動等の情報を総合的に分析し、それらの情報を危険性に関する“レピュテーション”として活用し、危険性が高いと評価されたサイトへのアクセスをブロックする機能を持ったゲートウェイセキュリティ製品があります。しかし、危険なサイトのIPリストが危険性レピュテーション情報になければ、これも当たり前ですがブロックどころか警告すら挙がりません。攻撃者があらかじめ危険性レピュテーションのリストにないWebサイトを確認する事は容易にできるため、危険性に関するレピュテーションをくぐりぬける場合もあります。

外部への通信を監視する事と、危険と判断した場合に止めるための仕組みは導入すべきです。そうした対策を否定しているわけではありません。しかし、前述の通り外部への通信を監視する事にも限界がありますので、過信する事は禁物です。