はじめに

今回のテーマは「標的型攻撃」です。平成28年3月に警察庁が発表した「平成27年におけるサイバー空間をめぐる脅威の情勢について」によると、平成27年中に警察が報告を受けた標的型メール攻撃は3,828件と前年比で2.2倍件数が増え、過去最多の報告となっています。

情報セキュリティスペシャリスト試験においても、標的型攻撃に関連する問題がよく出題されているので、その概要と対策方法をしっかりと理解しておきましょう。

標的型攻撃の概要

標的型攻撃とは、特定の組織や個人を狙って情報窃取等を行う攻撃です。主な特徴は以下のとおりです。

・攻撃者は明確な意思と目的をもって攻撃を行う

狙った組織から重要な情報を窃取するまで執拗に攻撃してきます。たとえ攻撃に失敗しても何度も攻撃を繰り返し、目的を達成しようとします。よって、一度攻撃を防げたからといっても安心はできません。

・標的型攻撃の多くはメールの添付ファイル開封やWebページ閲覧によって起こる

攻撃者は一般社員を騙してコンピュータに侵入してきます。例えば、その組織の社員や取引先の人間になりすまして業務に関係する重要メールと思わせて添付ファイルを開かせたり、攻撃Webサイトに誘導したりします。

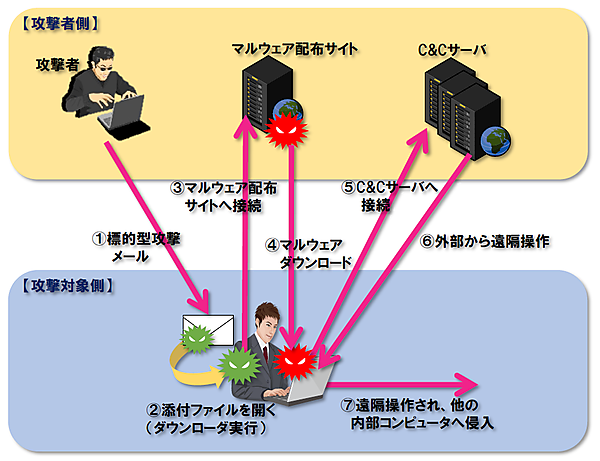

メールの添付ファイルは一見文書や画像ファイルのように見せかけていますが、実体は実行プログラムです。実行すると他のサイトへアクセスしたり、マルウェアをダウンロードしたり、外部から遠隔操作される環境が構築されることになります(図1)。

・攻撃は気づかれないように長期にわたって行われる

標的型攻撃されたコンピュータは外部のC&C(Command &Control)サーバに接続します。そして攻撃者から遠隔操作されて、感染したコンピュータを起点にさらに内部のネットワークやコンピュータへ侵入を繰り返します。

重要情報を見つけると情報を外部へ送信して窃取します。攻撃者はこの一連の攻撃を内部の人間に気づかれないように行います。例えば、マルウェアに感染してもそのコンピュータには何の変化も起こさない、C&Cサーバへの通信はhttpやhttps等の外部Webサーバを閲覧する通信プロトコルと同じものを使用し、不正な通信に見せないようにします。よって、マルウェア感染した後も攻撃されていることに気づかず、攻撃者が長期にわたって内部のネットワークやコンピュータに潜入する可能性があります。

標的型攻撃の手口

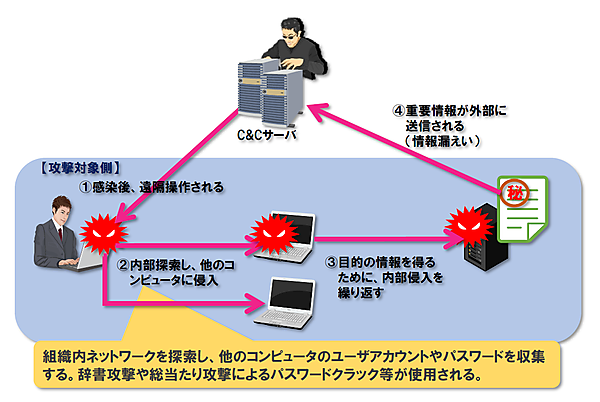

標的型攻撃の手口は、以下の通りです(図2)。

- 事前調査

攻撃対象の組織に所属するユーザを騙すため、組織の情報を収集します(業務内容、所属、メールアドレス、取引先等)。 - 内部侵入

電子メール、Webサイト閲覧、ソフトウェアアップデート、USBメモリの受け渡し等、様々な方法で攻撃対象組織内部のコンピュータにマルウェアを感染させます。 - 内部探索(感染拡大)

感染したコンピュータを遠隔操作し、そのコンピュータを起点にさらに内部のコンピュータへ侵入を繰り返します。 - 情報窃取(情報漏えい)

目的の情報を発見したら、その情報(個人情報や機密情報、またユーザアカウント情報等)を外部へ送信します。

| 電子メール | マルウェアを添付したメールを攻撃対象に送りつける。受信者がその添付ファイルを開くように、業務に関係する内容のメールを送りつけることが多い |

| Webサイト閲覧 | 攻撃対象組織の従業員がよくアクセスするWebサイトにマルウェアを仕掛け、Webサイトにアクセスするとマルウェアがダウンロードされる |

| ソフトウェアアップデート | ソフトウェアアップデートサーバにマルウェアを仕掛け、ソフトウェアをアップデートしようとするとマルウェアが配信される。 |

| USBメモリ | USBメモリにマルウェアを仕掛けておき、USBメモリをコンピュータにつなぐと感染する。ネットワークにつながっていないコンピュータも狙われる |

情報セキュリティスペシャリスト試験では、午前Ⅱで標的型攻撃の手口について出題されますが、その多くは内部侵入の方法についてです。例えば、平成27年春期午前Ⅱの問3では、RLO(Right-to-Left Override)について出題されています。

問3 RLO(Right-to-Left Override)を利用した手口の説明はどれか。

ア "コンピュータウイルスに感染している"といった偽の警告を出して利用者を脅し,ウイルス対策ソフトの購入などを迫る。

イ 脆弱性があるホストやシステムをあえて公開し,攻撃の内容を観察する。

ウ ネットワーク機器のMIB情報のうち監視項目の値の変化を感知し,セキュリティに関するイベントをSNMPマネージャに通知するように動作させる。

エ 文字の表示順を変える制御文字を利用し,ファイル名の拡張子を偽装する。

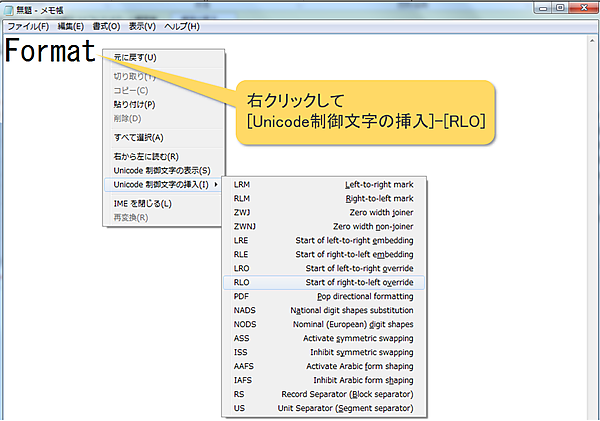

正解は(エ)です。RLOはUnicode制御文字です。通常、文字を入力すると左から右に文字が表示されますが、RLO制御文字を挿入すると(図3)、それ以降に入力された文字は右から左に表示されます。

例えば、メモ帳で「Format」と入力した後にRLO制御文字を入れ、その後「cod.exe」と入力すると、「Formatexe.doc」と表示されます。

これをファイル名に設定すると、一見してMicrosoft Wordの文書ファイルに見えますが、実際のファイル名は「Formatcod.exe」なので実行プログラムです。このように、RLO制御文字を入れることでユーザを簡単に騙すことができるのです。

(ア)は偽セキュリティソフトのことです。「あなたのPCはウイルス感染しており、このソフトをインストールしないと駆除できない」とユーザの不安を煽り、お金を振り込ませる詐欺です。

このようなタイプのウイルスとして、最近では「ランサムウェア」が流行っています。「ランサム」は「人質」という意味で、例えば感染したPCの文書ファイルを暗号化し、「元に戻してほしいならお金を支払え」とファイルを人質に取って金銭を要求するマルウェアです。実際にはお金を支払っても元に戻らない場合が多く、対策としては事前にファイルをバックアップしておくことが大切です。日本でも昨年から急増しているので、試験にも出題される可能性が高いと思われます。

なお、ランサムウェアについてはIPAからも注意喚起や対策方法が公開されているので、確認しておきましょう。

(イ)は「ハニーポット」、(ウ)は「SNMPトラップ」の説明であり、問題とは関連性が薄い選択肢です。

この他にも、平成27年秋期午前Ⅱの問8では、「水飲み場型攻撃」の問題が出題されています。

問8 水飲み場型攻撃(Watering Hole Attack)の手口はどれか。

ア アイコンを文書ファイルのものに偽装した上で,短いスクリプトを埋め込んだショートカットファイル(LNKファイル)を電子メールに添付して標的組織の従業員に送信する。

イ 事務連絡などのやり取りを行うことで,標的組織の従業員の気を緩めさせ,信用させた後,攻撃コードを含む実行ファイルを電子メールに添付して送信する。

ウ 標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする。

エ ミニブログのメッセージにおいて,ドメイン名を短縮してリンク先のURLを分かりにくくすることによって,攻撃コードを埋め込んだWebサイトに標的組織の従業員を誘導する。

水飲み場型攻撃とは、事前に攻撃対象組織のユーザがよくアクセスするWebサイトにマルウェアを仕掛け、Webサイトにアクセスするとマルウェアがダウンロードされるようにします。攻撃対象外のユーザがアクセスした場合はダウンロードされないほか、特定の組織にだけ反応するため、気づきにくくなります。よって、正解は(ウ)です。

その他の選択肢ですが、(ア)は最近増えているLNKファイルを悪用した標的型攻撃です。今後、この選択肢を正解とする問題も出てくると考えられます。

(イ)は標的型攻撃メールの中でも事前に何回かメールをやり取りし、攻撃対象を信用させてから攻撃コードを含む実行プログラムを添付して送る「やり取り型」です。

(エ)はアクセスするURLを短縮して不正なサイトかを分かりにくくする「短縮URL」です。

前回も解説しましたが、正解ではない選択肢についても「何を説明しているのか」を確認するようにしてください。

標的型攻撃への対策(送信ドメイン認証)

標的型攻撃はマルウェアの感染を防ぐための入り口対策だけでなく、内部感染や侵入拡大を防ぐ内部対策や情報漏えいを防ぐ出口対策等、様々な対策を融合的に行う必要があります。よって、試験問題でも様々な場面の対策技術を問う問題が出てきます。

例えば、入り口対策の技術として「送信ドメイン認証」があります。送信元アドレスのドメインを見て、正規のメールサーバから発信されているかをチェックします。もともとはなりすましのスパムメール対策に開発された技術ですが、標的型メール攻撃にも有効です。

送信ドメイン認証技術には、IPアドレスを利用する「SPF(Sender Policy Framework)」と「Sender ID」、電子署名を利用する「DKIM(DomainKeys Identified Mail)」の3つがあります。

平成25年秋期午前Ⅱの問12では、以下のような問題が出題されました。

問12 送信元を詐称した電子メールを拒否するために,SPF(Sender Policy Framework)の仕組みにおいて受信側が行うことはどれか。

ア Resent-Sender:,Resent-From:,Sender:,From: などのメールヘッダの送信者メールアドレスを基に送信メールアカウントを検証する。

イ SMTPが利用するポート番号25の通信を拒否する。

ウ SMTP通信中にやり取りされるMAIL FROMコマンドで与えられた送信ドメインと送信サーバのIPアドレスの適合性を検証する。

エ 電子メールに付加されたディジタル署名を検証する。

前述した3つの送信ドメイン認証技術がすべて選択肢に入っているので、必ず特徴を覚えておきましょう。

(ア)は「Sender ID」、(エ)は「DKIM」、そして(ウ)が「SPF」です。(イ)は「OP25B」のことなので送信ドメイン認証とは関係ありません。正解は(ウ)です。

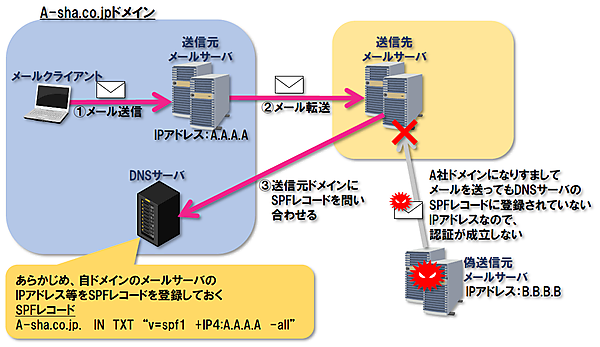

SPFはSMTPのMAIL FROMコマンドで指定した送信元アドレスのドメイン名と、その送信メールサーバのIPアドレスの適合性を検証します。送信メールサーバのIPアドレスは送信元ドメインのDNSサーバに登録されているSPFレコードで確認します(図4)。

SPFレコードは、以下のような形式で記述します。

ドメイン名 IN TXT “v=SPFのバージョン +IP4 : 送信元のメールサーバのIPアドレス –all”最後の-allは「それまで指定したアドレス以外はこのドメインの送信メールサーバとして認証しない」という意味です。

図4のケースではA-sha.co.jpドメインのメールサーバのIPアドレスは「A.A.A.A」のみで、それ以外はこのドメインの送信メールサーバとして認証しないことになります。よって、A-sha.co.jpドメインから発信されたメールを受け取った「送信先メールサーバ」では③でA-sha.co.jpドメインのDNSサーバに問い合わせし、A-sha.co.jpドメインのメールサーバのIPアドレスを確認します。③で確認したIPアドレスと②の送信元メールサーバのIPアドレスが一致していれば認証が成立し、詐称されていないことがわかります。

もし、「偽送信元メールサーバ」がA-sha.co.jpドメインのメールサーバを装ってメールを送ってきた場合、前述と同じ確認を行うため、IPアドレスが一致せず信頼できないメールとして受信を拒否します。

DNSのレコードの書き方は少し難しく思われるかもしれませんが、午後問題ではこのレコードが出題される場合もあります。平成26年春期午後Ⅰの問2設問1(2)では、SPFのDNSのレコード記述の穴埋め問題が出ていますので、ぜひ、チャレンジしてみてください(問題文に「英字及び記号5字以内で答えなさい」とあるので、答えがすぐわかってしまうかもしれませんが)。

SPFのレコードは記述問題で出題されなくても問題文に表記される場合があるので、内容をしっかりと理解しておきましょう。

また、この問題の設問3(2)でも出題されていますが、不正メールの送信者がドメインを正当に取得した場合や送信ドメイン認証を行っているフリーメールを使用している場合は、送信ドメイン認証でチェックしても認証が成立するため、攻撃者は標的型攻撃メールを送付できます。よって、送信ドメイン認証を設定したからと言って、標的型攻撃メールをすべて拒否できるわけではありません。また、送信ドメイン認証は自分たちの組織だけが行ってもそれほど大きな効果が得られず、送信側、受信側の双方で対応する必要があります。

すべてのセキュリティ対策に言えることですが、「この対策をすればすべての問題が解決する」というものはなく、「その対策でどのような効果が得られるか」「その効果を得るために何をしなければならないか」「問題点は何か」を理解しておく必要があります。

おわりに

最近、「標的型攻撃」が急激に増えているため、試験でも狙われやすい分野です。標的型攻撃の特徴、手口、対策はしっかりと理解しておきましょう。

特に標的型攻撃を入り口で対策すべて防ぐことは非常に難しいため、攻撃者に目的を達成させないためにも様々な多層防御を行う必要があります。次回は、この辺りのテーマとして「CSIRT・インシデントレスポンス」について解説します。

- この記事のキーワード