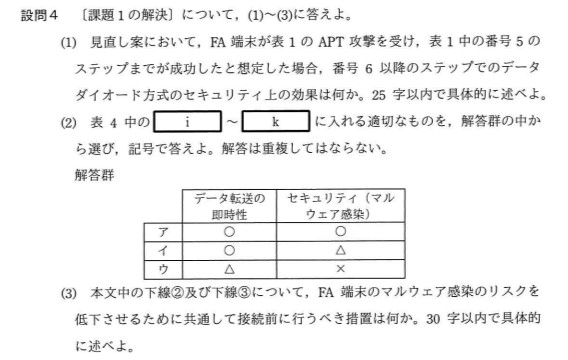

設問4

設問4

この問題は、図5の課題1に関するものです。

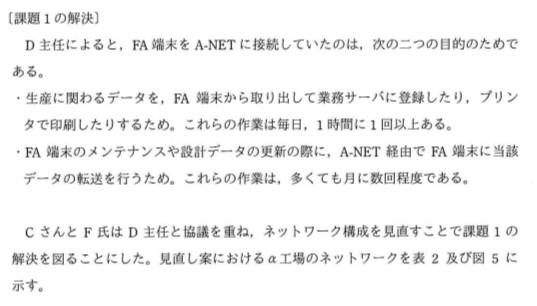

まずは(1)から見ていきましょう。(1)の観点になっている課題1を要約すると「FA端末がパッチの適用もマルウェア対策ソフトも導入されていないのに、A-NETに接続されている」ことです。FA端末とは、生産設備を制御するための専用PCです。A-NETとは、A社の各事業所内および事業所間を結ぶ基幹ネットワークです。この状態では、FA端末がマルウェアに感染する可能性は高く、しかもA-NETに接続されているほかのマシンに感染が拡大する恐れがあります。

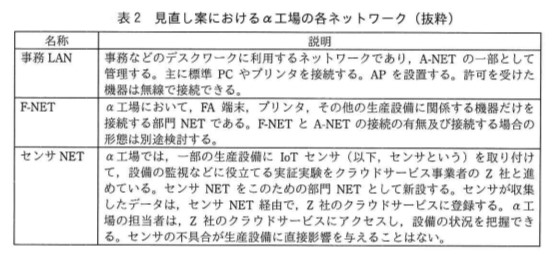

この課題1の見直し案は、[課題1の解決]という項で下図のように整理されています。

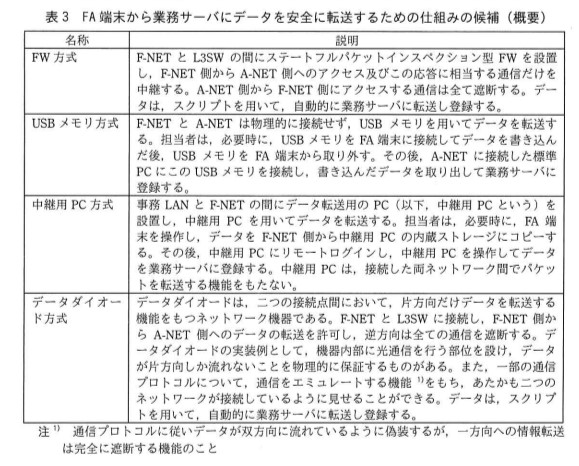

問題文中表2・図5から、FA端末は「F-NET」に接続されることになります。F-NETは部門NET(各部門の専用ネットワーク)です。A-NETとF-NETの間の通信については、表3のいずれかが選択されることになります。この設問の(1)では、データダイオード方式の効果について問われています。データダイオード方式の仕組みは表3に記載の通り、F-NETからA-NETへの通信のみを許可し、逆はすべて拒否する、というものです。ここで、(1)に記載のシチュエーションを考えてみましょう。

FA端末は、表1のステップ5「インストール」まで完了しています。つまり、FA端末はマルウェアに感染しています。続いて「コマンドとコントロール」のため、攻撃者はFA端末に感染したマルウェアへ攻撃指示を送ろうとします。表1を参考にすると、この指示はインターネット上に設置されたサーバーから送られることになります。しかし、F-NETはインターネットに直接接続されていないため、A-NETを経由する必要があります。ここでデータダイオード方式の登場です。前述の通り、この方式においては、A-NETからF-NETへの通信が物理的に拒否されます。つまり、インターネットからA-NETを経由して送られてきた攻撃指示はF-NET内に到達する前にデータダイオードによって拒否され、マルウェアに送信されません。したがって、解答は次のようになります。

攻撃者の操作指示がFA端末に伝えられない。

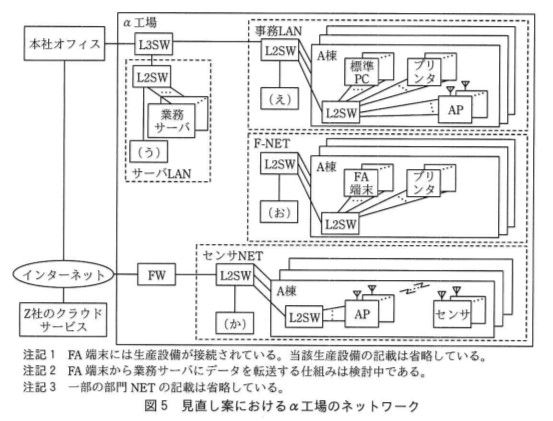

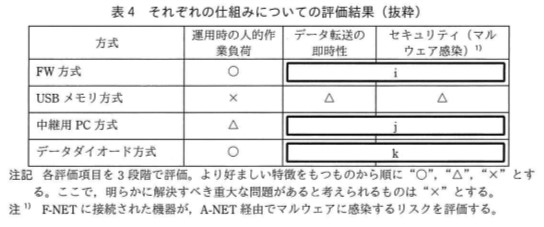

続いて(2)です。この問題は表4の穴埋めです。

まず、jの中継用PC方式から見ていきましょう。この方式のデータ転送は多段形式です。まずFA端末から中継用PCにデータを格納します。続いて中継用PCにリモートログインし、中継用PCから業務サーバにデータを格納しますが、データの転送には時間と手間がかかります。またこの場合、中継用PCは事務LANに接続されていることから、インターネットに接続可能です。つまり、表1のステップ1から7まで発生する可能性があります。中継用PCはF-NETにも接続されているため、中継用PCがマルウェアに感染した場合、その被害はF-NETにも拡大する恐れがあります。したがって、セキュリティという観点でも非常に危険と言えます。

次に、iのFW(ファイアウォール)方式を見ていきます。FWの場合、USBや中継用PCのように間を中継するデバイスがありません。したがってデータ転送はスムーズです。一方セキュリティに関しては十分と言えません。表3に記載の通り、このFWはステートフルパケットインスペクション型です。そのため、F-NETからA-NET側のマシンへアクセスした際、アクセス先からの応答を許可してしまいます。仮にFA端末がマルウェアに感染した場合、マルウェアはFA端末からA-NETを経由してインターネット上の攻撃者サーバにアクセスし、その応答をA-NET経由で受け取ることが可能です。FWのポリシーを正しく設定することで、これらの問題を解決できる可能性はありますが、設定ミスや内部不正によるセキュリティリスクが残ります。

最後にkのデータダイオード方式です。この方式もFW方式と同様に、データ転送を中継するデバイスがありません。したがってデータ転送はスムーズです。また、この方式ではA-NETからF-NETへの通信はすべて遮断されます。これは設定による通信制御ではなく、物理的に遮断する仕組みです。そのため、基本的に設定ミスは発生しません。つまり、セキュリティに関しても好ましいと言えます。

ここまでの内容を整理すると、解答は以下のようになります。

| アルファベット | 方式 | 選択肢 | データ転送の即時性 | セキュリティ |

|---|---|---|---|---|

| i | FW方式 | イ | ○ | △ |

| j | 中継用PC方式 | ウ | △ | × |

| k | データダイオード方式 | ア | ○ | ○ |

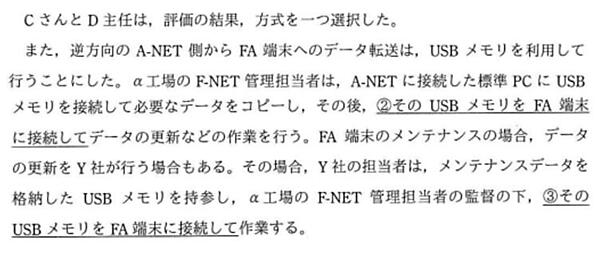

続いて(3)を見ていきましょう。下線①と②ですが、以下に記載があります。

下線①、②のいずれも、A-NETからF-NETへのデータ転送にUSBメモリを使う場合の説明です。この際、FA端末がマルウェアに感染するパターンとして考えられるのは、USBメモリ内にマルウェアが存在し、それがFA端末に保存・実行されることです。このリスクを低下させるために最低限やるべきことは、USBメモリ自体をマルウェア対策ソフトでスキャンすることです。これにより、既知のマルウェアの検出・削除が可能です。したがって、解答は次のようになります。

USBメモリをマルウェア対策ソフトでスキャンする。

【Tips】

今回のF-NETのような、インターネットから隔離された環境において、マルウェアを持ち込まないことは非常に重要です。USBメモリのスキャンも完璧な対策とは言えず、ゼロデイ攻撃(脆弱性の修正プログラムがベンダーから提供されるより前に、その脆弱性を悪用して行われる攻撃)を防ぐことはできません。実際に図8のような運用をする際は、ゼロデイ攻撃の可能性も加味したうえで、複合的な対策を導入することが望ましいです。

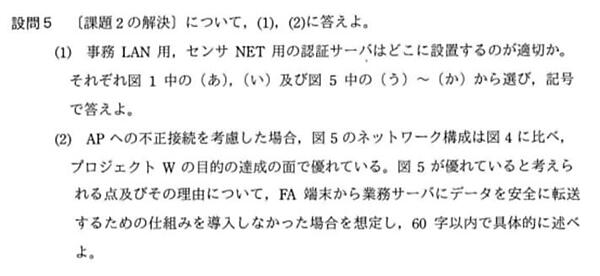

設問5

この問題は、図7の課題2に関するものでAPの認証です。

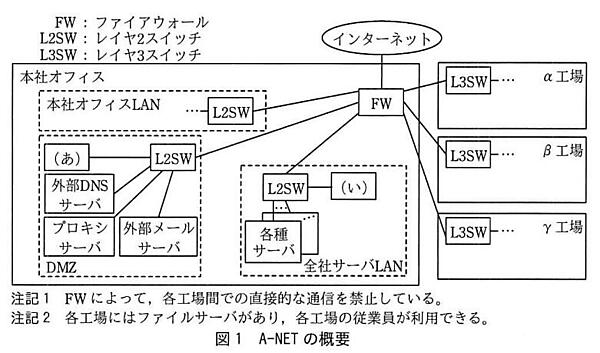

まずは(1)から見ていきましょう。問題文中図1の(あ)(い)は下図の通りです。

また、問題文中図5の(う)~(か)は下図の通りです(再掲)。

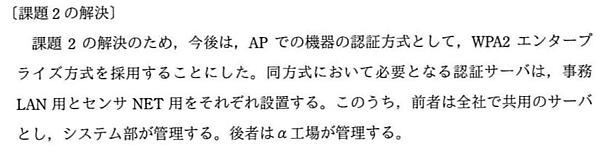

また、課題2の解決に関する問題文内の記述は、下図の通りです。

まず、事務LAN用の認証サーバを考えましょう。図9に記載されている通り、事務LAN用の認証サーバは「全社共用」かつ「システム部が管理」します。したがって図5のα工場ではなく、システム部が配置されている図1の本社オフィスに設置するのがよさそうです。ここで(あ)が接続されているDMZとは、イントラネットとインターネットの中間部に設置するサブネットの総称で、インターネットからのアクセスを許可するWebサーバーやDNSサーバーなどを設置する箇所です。今回、本社オフィスと事業所はA-NETでつながっているため、認証サーバをインターネットからアクセスさせる必要はありません。したがって、設置場所としては(い)が適切と言えます。

続いてセンサNET用の認証サーバを考えます。こちらも図9に記載の通り、このサーバはα工場が管理します。したがって図5のいずれかに接続するのがよさそうです。仮に(う)~(お)の接続点に認証サーバを設置した場合、センサNETとの通信のためにインターネットを介する必要がありますが、(か)はその必要がありません。したがって、(か)に接続するのが適切と言えます。

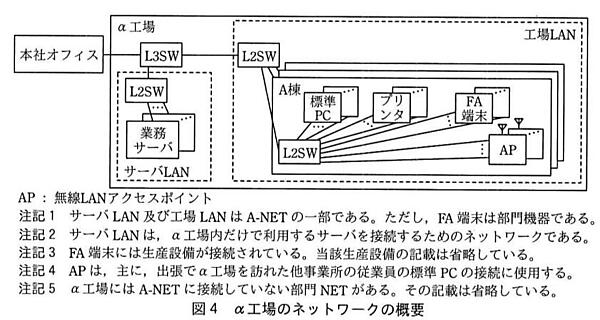

続いて(2)です。この問題では、問題文中図4(現在のα工場のネットワーク概要)と図5(α工場のネットワーク見直し案)を比較する必要があります。

図4と図5の大きな違いはLANの数です。図4では「サーバLAN」と「工場LAN」の2つしかありません。一方、図5では「サーバLAN」「事務LAN」「F-NET」「センサNET」の4つがあります。(2)の問題文に記載のある「プロジェクトW」の目的は「生産設備の停止を防ぐこと」、つまりFA端末が正常に動作することです。課題2の焦点であるAPへの不正接続について考えたとき、図4の場合はAPとFA端末が同じLAN内にあるため、APとFA端末は簡単に通信できそうです。

一方、図5ではAPは事務LANとセンサNETにあり、F-NETにはありません。たとえ「FA端末から業務サーバにデータを安全に転送するための仕組み」を導入せずとも、業務サーバからFA端末へのアクセスを遮断あるいは適切に制限していれば、APからFA端末に接続することは不可能になります。しがたって、解答は以下のようになります。

事務LANとセンサNETはF-NETと分離されており,APに不正接続してもFA端末を攻撃できないから

設問6

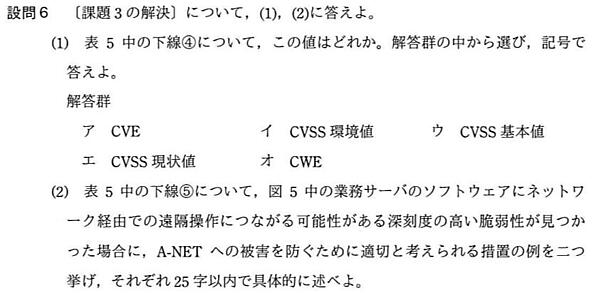

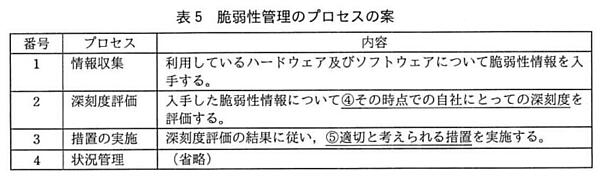

この問題は、図7の課題3に関するものです。課題3は、標準PCやFA端末にインストールされている業務用ソフト等の脆弱性管理です。

まずは(1)から見ていきましょう。下線④は下図の通りです。

これと解答群にある字句を見比べてみましょう。設問1(1)でも解説しましたが、CVEは個別製品中の脆弱性に採番された識別子を指す言葉であり、深刻度を評価する字句は「CVSS」です。したがって、ここではイ・ウ・エのいずれかを選択する必要があります。IPAのサイトでは、それぞれ以下のように説明されています(参考:共通脆弱性評価システムCVSS概説)。

| 名称 | 意味 |

|---|---|

| 基本評価基準(Base Metrics) | 脆弱性そのものの特性を評価する基準。情報システムに求められる3つのセキュリティ特性、「機密性(Confidentiality Impact)」「完全性(Integrity Impact)」「可用性(Availability Impact)」に対する影響をネットワークから攻撃可能かどうかといった基準で評価し、CVSS基本値(Base Score)を算出する。ベンダーや脆弱性を公表する組織などが、脆弱性の固有の深刻度を表すために評価する基準 |

| 現状評価基準(Temporal Metrics) | ベンダーや脆弱性を公表する組織などが、脆弱性の固有の深刻度を表すために評価する基準。脆弱性の現在の深刻度を評価する基準。攻撃コードの出現有無や対策情報が利用可能であるかといった基準で評価し、CVSS現状値(Temporal Score)を算出する。ベンダーや脆弱性を公表する組織などが、脆弱性の現状を表すために評価する基準 |

| 環境評価基準(EnvironmentalMetrics) | 製品利用者の利用環境も含め、最終的な脆弱性の深刻度を評価する基準。攻撃を受けた場合の二次的な被害の大きさや、組織での対象製品の使用状況といった基準で評価し、CVSS環境値(Environmental Score)を算出する。製品利用者が脆弱性への対応を決めるために評価する基準 |

ポイントは太字の部分です。下線④では「自社にとっての深刻度」とありますが、A社はベンダーや脆弱性を公表する組織ではありません。この場合、環境評価基準を選択するのが適切です。したがって、解答は「イ CVSS環境値」です。

【Tips】

この問題の選択肢に「CWE」という字句があります。CWE(Common Weakness Enumeration)は、共通脆弱性タイプ一覧を指す略語です。CVEは脆弱性そのものを識別するための識別子、CVSSは脆弱性の深刻度を評価する値であるのに対し、CWEは脆弱性の種類・分類を識別するための基準です。具体的には、まずビュー(View)、カテゴリー(Category)、脆弱性(Weakness)、複合要因(Compound Element)の4種類のいずれかに分類分けされ、さらにビュー(View)なら22個、カテゴリー(Category)なら105個、脆弱性(Weakness)なら638個、複合要因(Compound Element)なら12個のいずれかに振り分けられることになります。CWEの詳しい解説記事としては、IPAが提供している以下の記事が参考になります。CWEも、CVEやCVSSと混同しやすいので、それぞれ区別してしっかり覚えておきましょう。

・共通脆弱性タイプ一覧CWE概説

・脆弱性の種類を分類するための「CWE」

続いて(2)を見ていきます。ここでは、α工場にある端末に深刻度評価を行なった結果、図5の業務サーバ(サーバLAN内)で使われているソフトウェアに、遠隔操作につながる可能性のある脆弱性が見つかった場合を考えます。まずやるべきは、このソフトウェアの利用を停止することです。すでに攻撃者がこの脆弱性を悪用していた場合、このソフトウェアを経由した遠隔操作を継続される恐れがあります。まだ攻撃者に悪用されていなかったとしても、このソフトウェアを利用し続けていれば、攻撃されるリスクを持ち続けることになります。そのため、次にやるべきは、このソフトウェアにセキュリティパッチを適用することです。今回は自社で実施した深刻度評価の結果、既知の脆弱性が存在すると判明したケースです。既知の脆弱性であれば、基本的にセキュリティパッチが存在します。他のシステムへの影響を考慮したうえで、可能な限り早くパッチを適用することを考える必要があります。したがって、解答は次のようになります。

1. 当該脆弱性に対応したパッチを適用する。

2. 脆弱性を持つソフトウェアの利用を停止する。

【Tips】

今回はサーバLANのサーバーで使用されているソフトウェアに脆弱性が検出されたパターンでした。もしこれがFA端末だった場合、サーバLANのときのようにソフトウェアの利用を停止したり、パッチを適用したりできないケースがあります。生産現場では可用性が重視されているため、ソフトウェアの停止やパッチ適用が受け入れられづらい現状があります。一方、生産現場においてもオープン化・ネットワーク化(汎用製品や標準プロトコルネットワークの採用)が進んでおり、セキュリティ脅威は増大していると言えます。今回の問題のように、規則・ルール作りをシステム部(T関連の組織)が取り仕切り、規則・ルールの適用は生産現場(OT関連の組織)となる場合、それぞれの部署間で密に認識合わせを行い、お互いの状況を深く理解しあうことが重要です。

【参考】

・情報システムのようにはいかない制御システムのセキュリティ 〜サイバー攻撃手法から見る制御セキュリティ対策~

・制御システム向けセキュリティマネージメントシステムCSMS(Cyber Security Management System)認証の取り組みについて

- この記事のキーワード