情報を収集しよう

情報を収集しよう

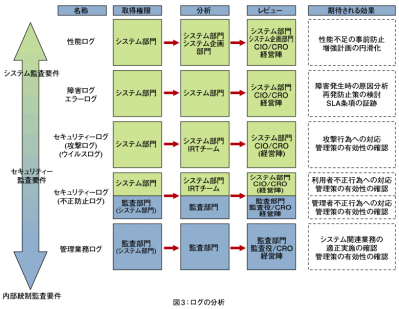

どのログを収集/分析し、その結果をどう扱うか、ということは、第1回で述べた「重要資産」と「ウィークポイント」の洗い出しも大きくかかわってきます。例えば、個人データを扱うデータベースログでは、管理者作業の特定コマンドだけのログを取得する、という形で条件を絞り込み「負荷」を軽減させない限り、ログの分析にあらゆるリソースをつぎ込むはめになってしまいます。ログごとの取得、分析、レビューの担当者割り当て、それぞれのログの分析効果の例を図3にまとめました。

例えば、セキュリティー監査要件で必要となる、攻撃ログやウイルスログなどの「セキュリティーログ」では、ログの取得自体はシステム部門がまとめます。それらの分析にあたっては、システム部門に加え、セキュリティーインシデントの分析を行うIRT(Incident Response Team)の協力も必要でしょう。その分析結果については、システム部門に加え、経営陣を含めてレビューを行い、内容の承認を得ます。

図3は一例ですので、自組織における重要資産、ウィークポイントを合わせて、取り扱いを定めるとよいでしょう。

とはいえ、大規模なログ分析をするためのシステムは高価になってしまうから、なんとか安価にログを分析したい、という責任者の方には、splunkがお勧めです。機能制限はかかっているもののフリー版があることや、検索スピードの軽快さから、海外の情報システム管理者の間での評価が高いログ分析ツールです。

なお、リスク変化への対応としては、日々の脆弱性情報の確認や、セキュリティー情報の把握が有効になります。

例えば、以下のようなWebサイトは、公式の情報として信頼できる情報が掲載されており、頻繁に情報が更新されています。

[独立行政法人 情報処理推進機構(IPA) 情報セキュリティ]

http://www.ipa.go.jp/security/

[有限責任中間法人 JPCERT コーディネーションセンター]

http://www.jpcert.or.jp/

[有限責任中間法人 JPCERT コーディネーションセンター JVN]

http://jvn.jp/

[警察庁セキュリティポータルサイト@police]

http://www.cyberpolice.go.jp/

[警視庁ハイテク対策情報セキュリティ広場]

http://www.keishicho.metro.tokyo.jp/haiteku/index.htm

また、海外のWebサイトでは情報が日本より早く手に入る場合もあります。ただし、情報が早い分、断片的な情報であったり、専門的すぎる情報であったりするので、精査をする必要があります。

[Secunia Advisories]

http://secunia.com/advisories/

[SecuriTeam]

http://www.securiteam.com/

[SANS Internet Storm Center]

http://isc.sans.org/

[SecurityFocus]

http://www.securityfocus.com/

結びにかえて

今回の連載では、システムにおける弱点に着目して説明しましたが、監査を通じて感じることは、多くの組織・システムが、「ゼロリスク」を求めて、手当たり次第のセキュリティーや、タイムラインを意識しない対症療法的なセキュリティーを重ねているのではないか、ということです。

リスクとの戦いは、セキュリティーに限らず、人の営みの中で、あらゆる局面で発生しています。

例えば有史以来、人は「犯罪」へのセキュリティーを考え、実施してきましたが、残念なことに、そして、当たり前のように、人の歴史が始まって今にいたるまで、犯罪はなくなっていません。さまざまな対策が講じられているにもかかわらず、です。

そこで大事なことは、「守れなかった」時のことを考え、「被害をひろげない・損失を回復させる」という手だての準備です(犯罪への対策であれば、警察や法律や裁判のような仕組みでしょうか)。

このような仕組み作りもまた、5つの弱点を補う利点となります。リスクとは、そしてセキュリティーとは、常につきあっていかなければならない存在だということを意識して、いいお付き合いをしていきましょう。