連載 :

サイバー攻撃防衛術指南標的型攻撃の特殊ケース概説

2012年3月21日(水)

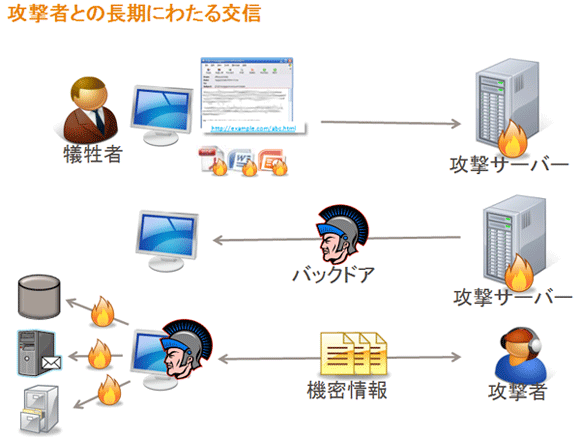

第3段階:奪取

奪取段階では、探り当てた情報を盗み出します。標的の企業内のシステムに構築された攻撃者が情報の転送経路を利用して情報を盗み出します。機密情報が、保護されていないシステムに保存されていて、無防備な状態であれば、たとえネットワークセグメント上、外部に直接アクセスできずとも、企業内を移動しながら容易に奪取されることがあります。

- 長期の潜伏

- APTは長期間にわたって情報を奪取するように設計されています。30日、60日、1年と、できる限り多くの情報を得るために潜伏期間は長く、発見されない様々な工夫が凝らされています。

- 制御を奪取

- 場合によっては、APTで組み込みマイクロプロセッサによって制御される物理デバイスや、物理設備に異常な動作を引き起こし破壊する行為も行われます。攻撃者の指令サーバーは、攻撃対象のシステムのコントロールを密かに奪い、APTの戦略に応じてシステムを破壊してしまうこともあるのです。

第4段階:転送

侵入者は攻撃対象のシステムのコントロールを奪った後、機密データやその他の知的財産の窃盗を進めます。

- データの転送

- 攻撃者の指令サーバーからの命令に従い、盗まれたデータは、プレーンテキスト(Web メールなど)、暗号化パケットに格納された形式、またはパスワード保護された圧縮ファイルで攻撃者のもとに送信されます。

- 継続的な分析

- APTによって盗まれた情報は、戦略的な機会の手がかりとするため、詳細に調査されることがよくあります。このようなデータは、例えば特定の設備に関わるものであれば、その分野に精通した何者かを動員して分析され、重要な情報を抜き出されることがあります。高度な目的意識と潤沢な資金によって得た情報は徹底的に解析されるのです。

|

|

| 図3:APTはできる限り長く潜伏して情報を盗む活動 |

まとめ

APTを取り巻く過剰な報道によって事実が見えづらくなっています。APTは実際のところ、種別を問わず特定の企業を攻撃対象とする、より幅広い攻撃カテゴリーの中の特殊なケースです。APTと一般の標的型攻撃を混同する事は危険です。前提条件を示さない「侵入を防ぐ事は不可能」という報道により、無力感を感じて、既存の対策の強化をあきらめてしまったり、新しい対策にうかつに飛びついてしまうケースもあるようです。

次回は、標的型攻撃によるマルウェア侵入手段の代表例を紹介し、侵入リスクの低減方法について解説したいと思います。

【参考文献】

- 「The Calm Before the Storm」(Joel Brenner、Foreign Policy 誌、2011 年 9 月 6 日)

- 「Chinese hackers ‘using ghost network to control embassy computers’」(Harvey, Mike、2009 年 3 月 29 日)。The Times 誌(ロンドン)。2009 年 3 月 29 日取得。

- 「Tracking GhostNet: Investigating a Cyber Espionage Network」(Information Warfare Monitor、2009 年 3 月 29 日)

- 「Exploring Stuxnet’s PLC Infection Process」(Nicolas Falliere、Symantec、2010 年 9 月 22 日)

連載バックナンバー

Think ITメルマガ会員登録受付中

Think ITでは、技術情報が詰まったメールマガジン「Think IT Weekly」の配信サービスを提供しています。メルマガ会員登録を済ませれば、メルマガだけでなく、さまざまな限定特典を入手できるようになります。