(4)再び注目される暗号化

(4)再び注目される暗号化

情報保護に対する要求の高まりを受け、暗号化技術が再び注目されています。暗号化というと、これまでは通信の暗号化が広く普及してきました。Webサーバーに安全にアクセスするためのHTTPSや、リモート・アクセスや拠点間通信に使われるIPsecやSSLのVPNは、当たり前に使われるようになっています。

昨今、これらに加えてデータの暗号化が、情報漏えい対策として重要性を増しています。データの暗号化には、ディスク上のファイルの暗号化、バックアップ・データの暗号化、データベース(DB)内データの暗号化などがあります。このうち、最近注目されているのはDB暗号化です。

DB暗号化の背景には、DBからの大規模な情報漏えい事件の影響があります。DB暗号化にはいくつかの手段がありますが、最近ではDBMSベンダー自身が暗号化機能に力を入れているため、まずはDBMS付属機能を利用することが検討されるようです。

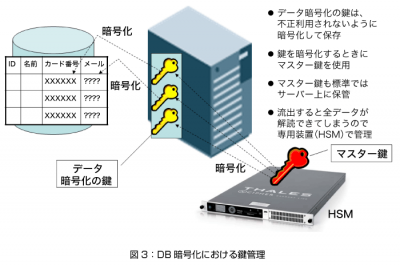

DBMS付属機能を使う場合、暗号化はDBサーバー上で行われるので、一見するとアプライアンスの出番はないように思えます。しかし、ここで課題となるのが暗号鍵の管理です。標準的には、暗号鍵はDBサーバーのハード・ディスク上に保存されます。ところが、もしこの暗号鍵を入手できれば、せっかく暗号化したデータを解読できてしまいます。

この危険を回避するために使われるのが、HSM(ハードウエア・セキュリティ・モジュール)と呼ばれる種類のアプライアンスです。HSMは暗号鍵に対して厳格なアクセス制御を適用するだけでなく、ハードウエア的な攻撃に対しても対策を施しています。重要なデータの暗号処理や、最近ではDNS(Domain Name System)のセキュリティ対策(DNSSEC)で使われる電子署名などでも、鍵管理にはHSMを使うことが推奨されています。

仏Thales GroupのnCipher製品ラインの1つであるHSMアプライアンスは、主要なDBMSの暗号化機能に対応しており、DBアプリケーションを変更することなく暗号処理にハードウエア保護を適用できます。

(5)基盤と一体化するネットワークアクセス制御

LANへの接続制御も、セキュリティ対策の重要なポイントとして認識されています。アプライアンス製品もまた、ネットワークのスキャン(走査)や不正端末の検知/遮断を行うため、さまざまな技術を使ったものが、ベンチャー企業を始めとした多くのベンダーから販売されました。

ただし、アクセス制御のサービスは、次第にネットワーク基盤に取り込まれつつあります。例えば、DHCPアプライアンスやネットワーク・スイッチを使って、接続する端末やユーザーを識別し、アクセスを制御するようになっています。技術的な詳細は、第2回で解説しました。

1つの例を挙げると、DHCPサーバー機能を提供するアプライアンス「Infobloxシリーズ」では、IPアドレスのリース時に、あらかじめ登録されているMACアドレスによって端末を選別します。さらに、IPアドレスの利用履歴ログを残すことで、社内サーバーやインターネット接続用プロキシなど、各種サーバーへのアクセス分析に必要な情報を提供します。

今後は、IPv6やDNSSECなどのようにプロトコル・レベルでデータ保護機能が取り込まれ、ネットワーク基盤にセキュリティ機能が内蔵される時代になりそうです。

本連載はこれで終了です。4回の連載を通じ、進化と多様化を続けるネットワーク・アプライアンスの動向を見てきました。こうしてみると、ネットワークに変化が起こるタイミングで新たなアプライアンスが登場し、ネットワークの変化を支えてきたようです。

アプライアンスは、新技術を簡単に取り込むことができ、手間のかかる作業を自動化し、分散していた機能を統合してくれます。今後も、IT環境の最適化に重要な役割を果たしていくことでしょう。