本連載「AI CRUNCH」は「生成AIを活用している専門家が注目する『すごい企業』を調査し、その秘密を分かりやすく発信する」をコンセプトに掲げています。

『すごい企業』特集の第2社目は、越境購入代行ECサービスを展開し、待ち時間を“ほぼゼロ”に近づける 「株式会社SAZO」です。SAZOに注目する理由は、AIで送料・関税を事前予測し、見積〜請求確定までの“待ち”を解消し、創業わずか2年で社員2名から50名へと成長した点です。日本郵政や鈴与などから7.1億円を調達し、越境ECの新たなモデルを打ち立てています。

海外ショッピングをシンプルに!

SAZOが作る新しい体験

「海外の商品を買おうとすると、関税や送料の計算がわからず不安になりますよね。しかも追加料金を別で支払う必要がある。そこを一気に解決したかったんです。」と、共同創業者のキムさんは語ります。

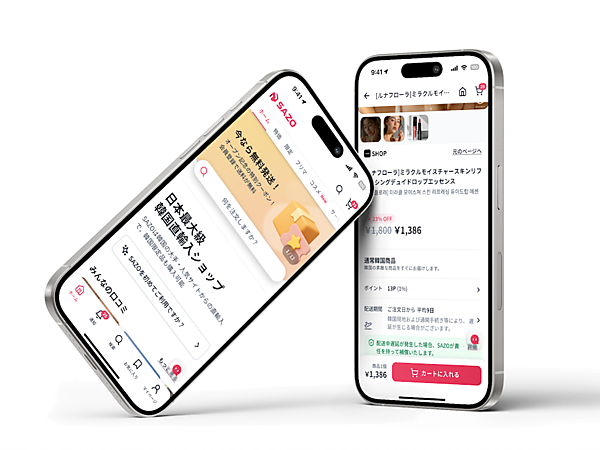

SAZOは、ユーザーが欲しい商品のURLをSAZOのサイトに貼り付けるだけで、AIがその商品の本体価格に加え、関税・送料などの追加費用を即座に計算します。表示された合計金額をそのまま決済するだけで購入が完了。追加請求や再計算は一切不要です。

これまでの越境ECでは、決済手段の違いや関税処理などのプロセスで2日程度要していました。SAZOではその全てがワンステップかつ10秒に短縮され、配送のスピードも圧倒的です。まさに、越境ECの煩雑さを「貼る・見る・買う」の3ステップに変えた革新的なサービスです。

生成AIが支える“見えない頭脳”

SAZOの仕組みを支えるのは、裏側で緻密に動く生成AIであり、その活用は大きく3つの領域に分かれていました。

1つ目は関税予測。AIが商品情報を解析し、税関分類(HSコード)を推定して正しい関税を提示します。

2つ目は送料予測。AIが商品情報からサイズ・重量を推定し、3Dパッキング問題(※)に対してアルゴリズムで解析し、複数商品を同梱することで配送コストを低減しています。

3つ目はURL検索機能で、ユーザーが貼り付けたECサイトの情報をAIが解析し、自動で商品情報を取得します。

システム全体が固定化されないように、モデルを切り替えるだけで性能を上げられる柔軟な構造に設計しています。こうしたAIの仕組みが、SAZOの“速さ”と“正確さ”を支えています。

※3Dパッキング問題:様々なサイズの荷物を詰め込みんだ際、限られた空間に最も効率よく詰めるための最適化の課題

エンジニア文化が生むスピードと未来への挑戦

SAZOの成長を支えているのは、技術だけではありません。

Claude CodeのMaxプランを全エンジニアに提供し、外部ツールの導入も自由。「新しい技術を試すスピードがとにかく早いんです」と笑います。

創業当初は「窓のない5畳の部屋で朝までコードを書いていた」と振り返るキムさん。その情熱はいま、チーム全体に受け継がれています。

次に彼らが見据えるのは、「AIエージェントが代わりに買い物をする時代」。「AIが自動で価格や信頼性を判断し、ユーザーに代わって最適な買い物をするようになります。そのときに必要なのは“信用”です」とキムさんは語ります。

AIエージェントがユーザーの代わりに買い物を行うようになる未来では、詐欺や偽物の検証、価格の妥当性、そして比較の透明性といった“信頼の仕組み”が欠かせません。

SAZOはその課題に対し、AIと商品をつなぐ「信用」を構築し、世界中の購買体験をアップデートしようとしています。

まとめ

“便利”の先にある「信用」という価値

SAZOが目指すのは、単に海外商品を早く買える仕組みではありません。

「世界のどこにいても、ウェブサイトに載っているものを買えるようにしたい」。そのビジョンのもと、AIと物流、そして信用を軸に新しい購買体験をつくっています。

2026年に向けてSAZOは「AIエージェント」をキーワードに掲げ、AIが人の代わりに最適な購買を提案・実行する新たな時代を見据えています。

AIが進化する時代だからこそ、人が安心して“欲しい”と思える世界をどう支えるか──。SAZOの挑戦は、国や通貨の壁を越えた“新しいECの形”を描き続けています。

SAZOでは、「Shopping the world with just one click(ワンクリックで世界中の買い物を)」というビジョンに共感してくれる仲間を募集しています。正解のない課題を一緒に考え、疑問を持ち続け、学び合いながら前に進める人。そんなオープンマインドな方が、次のSAZOをつくっていきます。