データベース監査システム

データベース監査システム

データベース監査システム導入検討に際してはコストを含め、以下の2点を確認しましょう。

- データベースの監査手法

- 取得可能ログ、違反定義・検知、分析などの機能

1. データベースの監査手法

商用のデータベース監査システムはデータベースの監査手法から以下の3つに大別されます。

- ・監査ログ利用型

- データベース・ベンダーのデフォルトの監査ログ機能を利用するが操作性向上のために、専用のGUIを用意し、データベースとは別の場所にログを保存するタイプ

デメリット:DBサーバーへ負荷がかかる - ・メモリ参照型

- データベースのメモリより情報を収集させるタイプ(独自のエージェントが収集)

デメリット:DBサーバーへ多少負荷がかかる、メモリ参照のサンプリング間隔で発生したクエリを記録できない - ・パケット・キャプチャ型

- 稼働しているデータベース・システムに一切触れることなく、ネットワークのパケットでログを取得するタイプ

デメリット:直接アクセス(telnet経由含む)のログを取得できない(直接アクセスも独自エージェントにより取得可能な製品あり)

2. 取得可能ログ、違反定義・検知、分析などの機能

各社で取得可能な監査ログ項目は違うため、選定に際し要件を満たしているか確認しましょう。また、要件として明確な違反(業務時間外アクセス、100件以上の個人情報閲覧など)が有る場合は、定義・リアルタイム検知可能か確認しましょう。

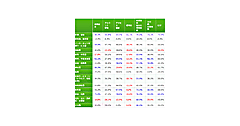

表1はパケット・キャプチャ型(直接アクセスも独自エージェントにより取得可能)である米国Imperva(インパーバ)社製 SecureSphere(セキュアスフィア)DAM/DBF/DSSの取得可能なログ項目です。

| 対象データベース | DB2:AS400, 7.2, 8, 9, 9.5 Informix:7.31, 9.x, 10.x, 11.x MS-SQL:7, 2000, 2005, 2008 MySQL:4.1, 5.x Oracle:8,9, 10, 11 Sybase ASE:11.9, 12.0, 12.5.x, 15.x Sybase IQ:12.5, 12.6, 12.7 Teradata:2.6, 12 |

|---|---|

| 日時の記録 | ログイン、ログアウト、SQL実行の操作日時を記録 |

| ユーザー情報の記録 | DBユーザー名、送信元OSユーザー名、送信元アプリケーション、送信元ホスト名、送信元IP、ソースURL、 Webアプリ ユーザー名、WebクライアントIP、Web セッションID |

| 操作対象データベース情報の記録 | データベースのIP、データベース名、スキーマ名、テーブル名およびカラム名 |

| 記録対象オペレーション | ログイン、すべてのSQLオペレーション (DML、DDL、DCL、ストアドプロシージャ)、オペレーションの成功/失敗、ローカルDBアクセス(エージェント導入必要) |

| クエリの記録 | クエリ全文、クエリグループ、レスポンス内容全文、レスポンスレコード件数、レスポンスタイム、バインド変数、影響を与えた件数(更新や削除された件数) |

データベース監査システム導入検討に於いて比較資料を作成することは有益ですが、一から作成する事は骨の折れる作業です。このような場合、DBSCが公開している『DBセキュリティ 製品別機能対応表 検知・追跡系編 第1.0版』が参考になります。

対象データベースはOracle、SQL Serverの2ベンダーですが、比較項目は比較表作成の上で参考になります。

最後に

SQLインジェクションなどによるWeb経由の情報漏えい事件、また社内からのデータベース直接アクセスによる情報漏えい事件が後を絶ちません。それでも、セキュリティは追加コストと捉えられ後回しにされがちです。

セキュリティの中にはデータベースの適切なアクセス権限の設定など、追加コストなしで実施できる項目もあります。当然、運用していくためには少なからず人的コストが発生しますが、まずは、手始めとしてデータベース・セキュリティの基本である、利用者ごとの適切なアクセス権限の付与設定の実施を検討してみて下さい。

- この記事のキーワード