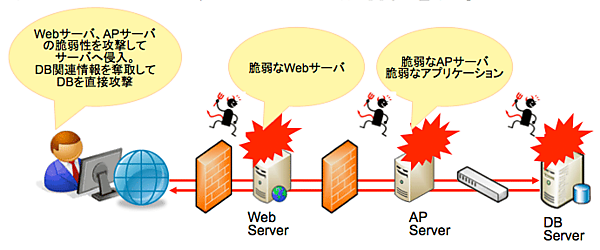

(2)Webサーバ、APサーバの脆弱性を攻撃し、サーバへ侵入してデータベースを直接攻撃

(2)Webサーバ、APサーバの脆弱性を攻撃し、サーバへ侵入してデータベースを直接攻撃

Webサーバ、APサーバの脆弱性を攻撃してサーバに侵入し、アプリケーション関連ファイルなどからデータベースのユーザ名、パスワード等のデータベース関連情報を盗み、侵入したサーバからデータベースを直接攻撃するシナリオです。

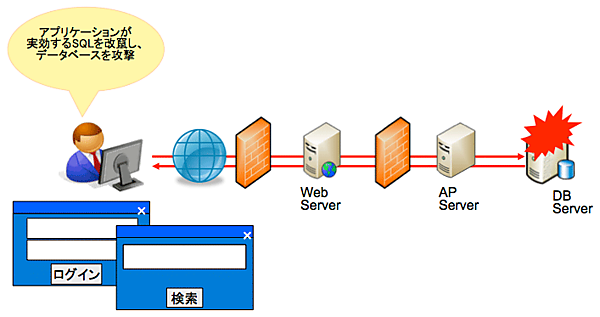

(3)SQLインジェクションによる攻撃

アプリケーションのSQLインジェクションの脆弱性を利用して、アプリケーションが本来実行するはずのSQLを改ざんして実行したり、本来実効されるSQLに追加して別のSQLを実行するというシナリオです。これにより、データベース内のデータが盗まれたり、データの改ざんや削除といった被害が想定されます。

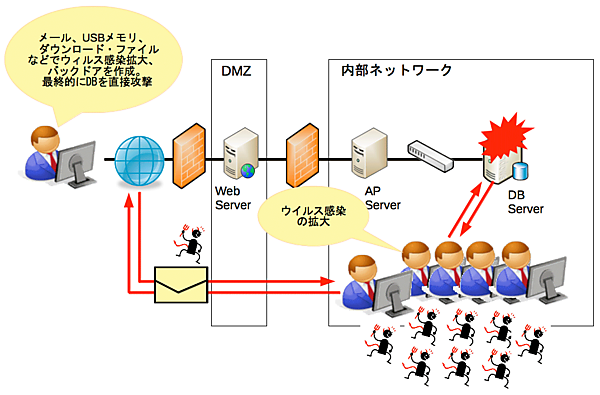

(4)オンライン・サービスの境界防御を迂回する新しい攻撃(APT)

メール、USBメモリー、ダウンロード・ファイル等からウィルスに感染し、そこを足がかりにバックドアが作成されて、新たなウィルスが送り込まれたり、外部にデータベース関連情報を送信されたりして、最終的にはデータベースが直接攻撃されるというシナリオです。

今回は、情報漏えいがもたらす経営リスクと、リスク軽減のためには、従来の境界防御型のセキュリティ対策に加え、データベースのセキュリティ対策が重要であること、および、想定されるデータベースへの攻撃シナリオを簡単にご紹介しました。

攻撃手法は日々進化しており、これだけを想定していれば大丈夫というものではありません。個々の攻撃手法の詳細については独立行政法人情報処理推進機(IPA)による解説をご参照ください。

次回はデータベースのセキュリティ対策として考えるべきことを中心にご紹介します。

【参考文献】

データベース・セキュリティ・コンソーシアム

- 「データベースセキュリティガイドライン 第2.0版」

- 「緊急提言:オンラインサービスにおけるデータベースと機密情報の保護」

- 「DBSCからの情報発信 第1回 データベースセキュリティ新時代」

- 「DBSCからの情報発信 第2回 DBセキュリティを本気で見直す時が来た!」

日本ネットワークセキュリティ協会

- 「2011年度 情報セキュリティインシデントに関する調査報告書 ~個人情報漏えい編~」

(リンク先最終アクセス:2012.11)

<編集部より> 図5に一部間違いがあったため、修正しました。(2012.11.26)