KubeCon+CloudNativeCon Seattleの最終日に、マクニカネットワークス株式会社(以下、マクニカネットワークス)が日本人参加者のためにミニセミナーを開催した。これはマクニカネットワークスがパートナーとなっているNGINXとTwistlockのエンジニアを招いて、カンファレンス終了後に行ったものだ。

NGINXが語るアプリケーションの「モダン」とは

NGINXは軽量で拡張が容易なWebサーバーとしてオープンソースソフトウェアとしては非常に人気が高いソフトウェア、Twistlockは最近、注目されているコンテナセキュリティを提供するベンチャー企業だ。

参考:注目集めるK8sのセキュリティ:Twistlockの包括的セキュリティソリューションとは

最初に登壇したのは、NGINXのProfessional Services部門のTechnical ArchitectであるCharles Pretzer氏だ。

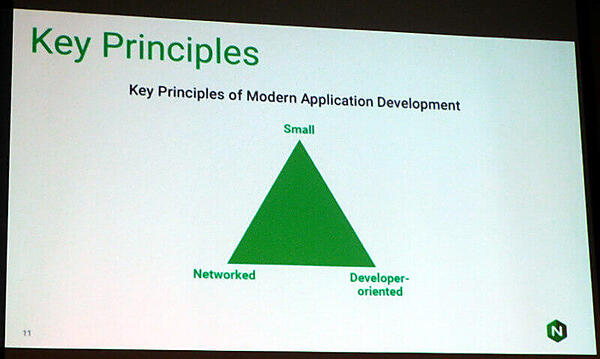

Pretzer氏はマイクロサービスを前提にしたモダンなアプリケーションが備えなければいけない特性について紹介したが、その前にマイクロサービス、DevOps、サービスディスカバリー、ロードバランシングなどの機能についても、再確認の意味で解説した。

この特性の中にある「Small」と言う部分はアプリケーション全体が小さいことではなく、アプリケーションが小さなモジュールから構成されることでマイクロサービスとして実行されるということを意味している。「Developer-oriented(デベロッパーオリエンテッド)」、「Networked(ネットワークド)」と言う部分も、マイクロサービスで構成されるコンテナ全体のネットワークに関してもデベロッパーがYAMLファイルを書くことで実装されるという意味であり、これまでのネットワークエンジニアが担当していた部分をもデベロッパーが負担するという意味だろう。そしてそれらが、最後のデプロイまで自動的に連携することが必要だと語った。

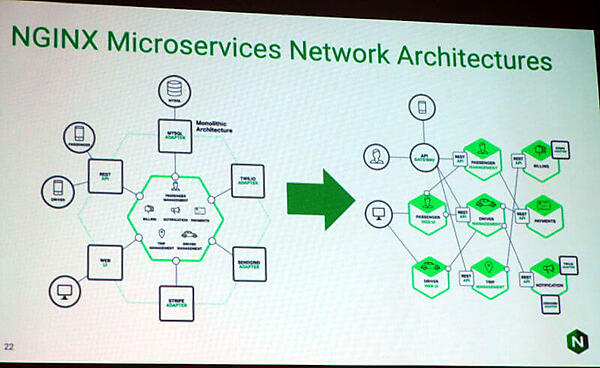

またNGINXを活用したマイクロサービスの構成についてもProxy、Router、Router Mesh、Fabricと段階を経てマイクロサービスに近づいていくと解説。

ここは、先日公開されたNGINXのインタビュー記事で、システムエンジニアの田辺氏による「段階的な移行」という内容に沿った説明だった。

参考:NGINX、マイクロサービス時代のアプリケーションプラットフォームとして日本市場に挑戦

その後、開発のプロセス、CI/CDの導入などについても解説を行い、NGINXが単なるWebサーバー/Proxyサーバーを提供するだけではなく、マイクロサービスを前提としたシステムの進化に関しても十分な経験を持っていることを見せた形になった。

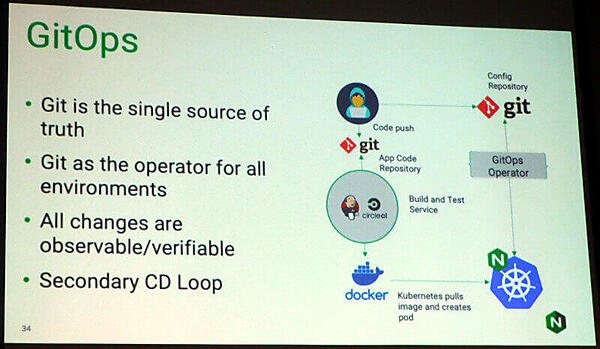

またこれまでのCI/CDを組み合わせてマイクロサービスに適用するのはセキュリティ上問題があるため、最新の開発と運用のためのベストプラクティスであるGitOpsに移行するべきと解説。ここではソースコードだけではなく、構成情報やビルドからテスト、そして本番環境へのデプロイするためのマニフェストまでも含んだ情報をGit上で管理することで、より透明度を上げ、開発に適したプロセスとなることを語った。

Twistlockが示すクラウドネイティブ時代のセキュリティリスク

次に登壇したのはTwistlockのChief Software ArchitectであるLiron Levin氏だ。

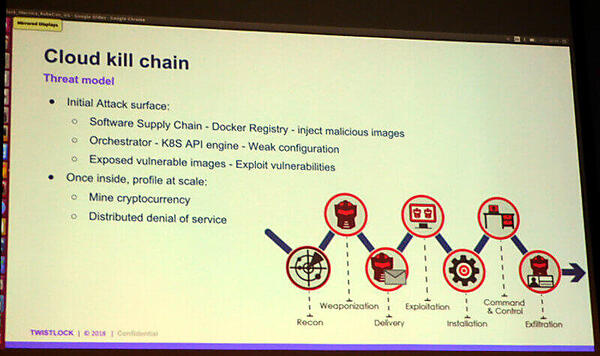

Levin氏はまず、「クラウドネイティブなシステムになってセキュリティのリスクが高まった」と解説した。これは従来のモノリシックなシステムと比べて、多くのモジュールによって構成されるシステムのほうが攻撃に晒される「表面積」が増加したことを指している。

そして一旦、脆弱性を突かれて内部に侵入されれば、Levin氏が言うところの「Cloud Kill Chain」によって、システムが乗っ取られるところまで行ってしまうと解説した。

特に、Docker Hubに存在するアプリケーションコンテナは、安全性が確認できていないコードが公開されていることもあるとして、悪意のあるコードが注入されていることがあり得るため、注意が必要だという。

そしてMongoDBやDockerの脆弱性を例に挙げて、クラウドネイティブなソフトウェアでも様々なリスクがあることを紹介した。Dockerの脆弱性については、Levin氏自身も修正に関わったという。以下のGitHubのリンクにその詳細があるので、参考にして欲しい。

TwistlockのLiron Levin氏が行った修正のコミット:Create and populate htpasswd file if missing

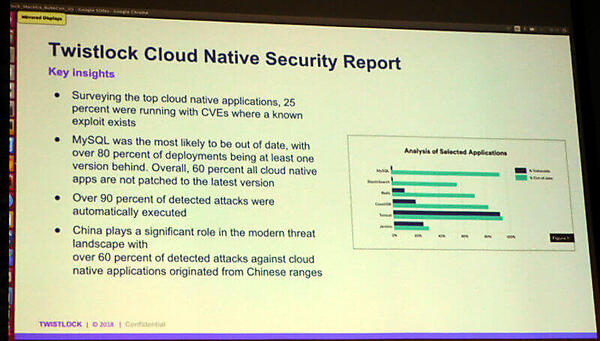

Twistlockは、Cloud Native Security Reportという報告書を定期的に発行しており、その内容についてもサマリーを紹介した。

レポートへのリンクは以下を参照されたい。

Cloud Native Security Report(PDF)

このレポートにはCouchDB、Redis、MySQL、Elasticsearchなどにおいて発見された脆弱性についても紹介されているが、攻撃の発生地として中国が明確に認識されていることは、外部向けのWebサーバーを運用している運用担当者にとっては驚きではないかもしれない。事実、攻撃の60%は中国のIPアドレスから行われているという。

Twistlockは、ハニーポットを使って攻撃方法などの広範囲な分析を行っているという。

このミニセミナーを企画したマクニカネットワークスで営業統括を担う近田健二氏は、NGINXやTwistlockを起用したことについて、「マイクロサービスとセキュリティはコンテナベースのシステムにおいて重要なポイントになる」と認識していると語った。また今後も、クラウドネイティブなシステムにおける先進的なテクノロジーの啓蒙活動を続けていきたいとも語った。

取材協力:マクニカネットワークス株式会社