2018年6月25~27日に北京で開催された「LinuxCon + ContainerCon + CloudOpen China 2018」(以下、LC3 China 2018)。

今回は前回(初日)に引き続き、LC3 China 2018の2日目の様子を簡単にダイジェストで紹介します。

全体的に、2日目はキーノートセッションがほぼ中国語で行われるなど、初日と比較してより中国ユーザ向けのセッションが多いように感じられました。

2日目(6月26日):キーノートセッションの概要

キーノートセッション1

Digital Decoupling - Journey to Open(Sven Loberg:Accenture)

最初に、Linux FoundationのJim Zemlin氏が初日の簡単な要約を行った後、Accenture社のSven Loberg氏を紹介してセッションがスタートしました。

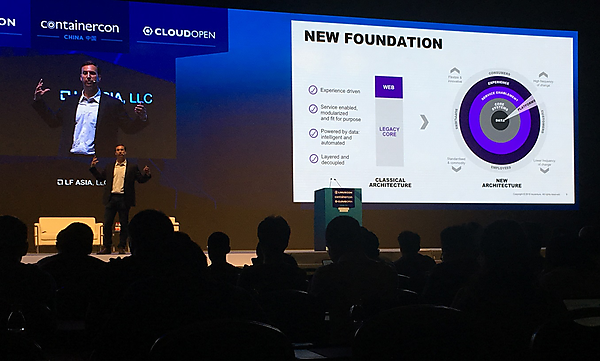

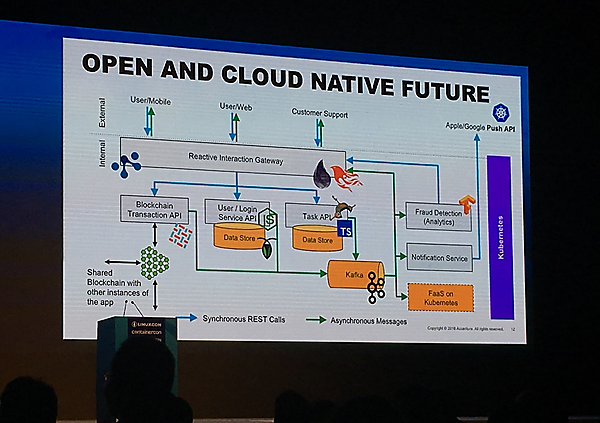

本セッションでは、OSSに関してどのようなコントリビュートができるか、コード以外のコントリビュート方法などの話から始まり、急速にビジネスが変化してきたことで今後レガシーシステムもOSSに置き換わっていくこと、その置き換わっていく際にOSSがどのような形で使われていくかを語りました。

また、最近のサービスではカスタマーそれぞれの期待に沿って低コストでテクノロジー改革が行われていくため、旧来のアーキテクチャ(OS上でサービスが動くもの)がベースにあるものの、それをマイクロサービス化し、ブロックのように組み合わせて素早く提供していく必要があること、そのためにはOpenでクラウドネイティブな仕組みが不可欠であると解説しました。

キーノートセッション2

Unleash the Power of Open Source(Evan Xiao:Huawei)

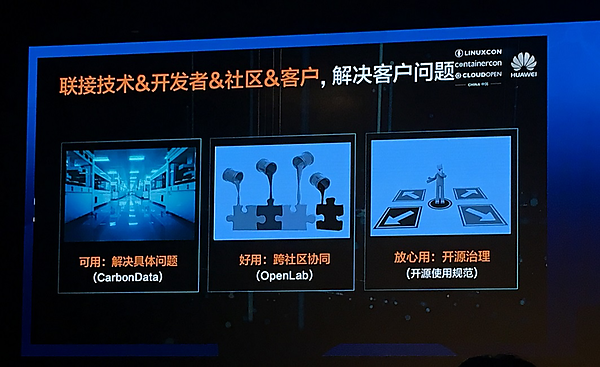

次に、Huawei社のZhexuan Song氏が「Huawei Cloud」について解説しました。残念ながら中国語のみだったため理解できませんでしたが、拙い中国語の聞き取り能力とスライド(漢字と所々英語が使われており比較的理解しやすかった)から理解したところによると、Huawei社は問題を本質的に解決し顧客の価値を創造するために、以下の3箇所でOSSを使用しているようです。

- 問題解決:CarbonDataを使用した可用性の問題解決

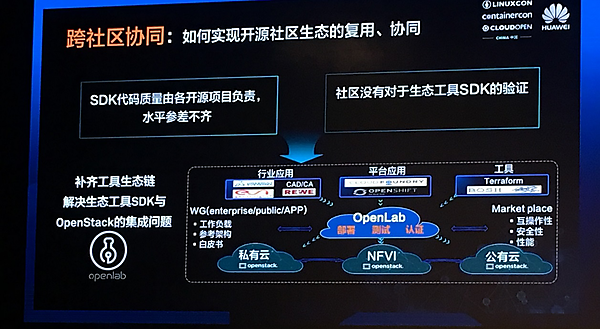

- エンタープライズコミュニティコラボレーション:OpenLab

- ソース管理:ソースの共通使用

また、OpenLabではNFVI/OpenStack/OPENSHIFT/BOSH等を組み合わせて使用しているとのことでした。

キーノートセッション3

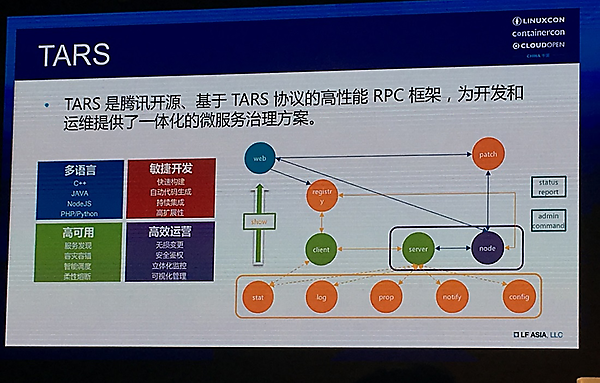

Managing Open Source in Tencent, from the Bottom Up(Liu Xin:Tencent)

続いて、Tencent社のLiu Xin氏が同社のOSSへの取り組みについて紹介しました。こちらも中国語のみだったため完全には理解できませんでしたが、Tencent社では2012年からOSSに関する取り組みを行ってきたこと、Linux Foundationのプラチナメンバーとなり、協力しながらOSSへの貢献と新しいプロジェクトを立ち上げていることを語りました。

また、特にTencent社の以下の3つの概要とこれらをLinux Foundationのプロジェクトにしたこと、またOpenStackをベースとしたTencent社の「TSTACK」というクラウドスタックを紹介しました。

- TARS(マイクロサービスフレームワーク)

- TSeer(ネームサービスプロジェクト)

- Angel(AIプロジェクト)

キーノートセッション4

パネルディスカッション

各クラウドベンダの代表者たちによるパネルディスカッションでした。登壇者は、以下のとおり。

- Dan Kohn: Cloud Native Computing Foundation(司会)

- Junjie Cai(Alibaba Cloud)

- Anni Lai:Huawei

- Todd Moore(IBM)

- Michelle Noorali:Microsoft

- Haifeng Liu(JD.com:中国語での会話で同時通訳)

- Liu Xin(Tencent:中国語での会話で同時通訳)

主なトピックスは「Kubernetes」で、と各クラウドベンダがどのような姿勢でKubernetesとコンテナに取り組んでいるかが議論されました。Alibaba社やHuawei社、Tencent社はコンテナ+Kubernetesを積極的に扱っているとのことでした。

興味深かったのはHuawei社では顧客にとってアーキテクチャが重要になるため、まだMulti-NetworkやMulti-Storage、場合によってはVMやベアメタルも組み合わせて提供する必要があるということでした。その点はAlibaba社も同じで、ケースバイケースでXenやOpenStack、コンテナを使用しているようです。

Tencent社はコンテナ+Kubernetesに積極的に取り組んでいるなという印象を受けました。

また、中国でKubernetes+コンテナが流行った背景として、以下2点のような理由があるのでは、と話し合われました。

- 良くも悪くも他国がVMに移行している波に乗り遅れてしまったため、コンテナに対する障壁が(既にVMに移行してしまった国に比べて)少なかった

- エンジニアが新しい物を積極的に導入して成果を出すことで、自分のキャリアのステップアップにつなげているため、コンテナという新しい技術に対して貪欲だった

最後に、特にMicrosoft社とIBM社からKubernetesの新しいサブプロジェクトのこと、MicroServiceに向けた様々な取り組みがあるため、ぜひ会場の開発者にも積極的に参加して欲しいこと、2018年11月に上海で開催される「KubeCon」(3度目でアジアでは上海が初らしい)のこと、CFPのことなどの話が出ていました。

キーノートセッション5

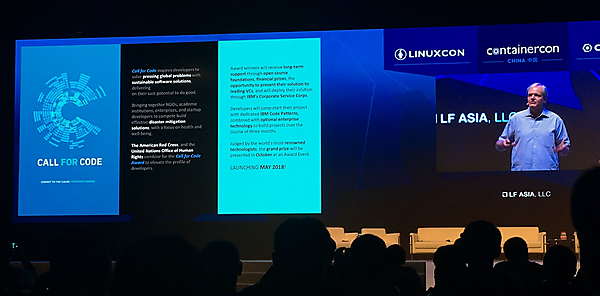

Call for Code(Todd Moore:IBM)

スケジュールにはありませんでしたが、急遽IBM社のTodd氏より同社主体で行っている「Call for Code」が紹介されました。これは「自然災害に対して開発者が何かできないか」という考えから、クラウド・データ・AI・ブロックチェーンを自然災害救援へ活用するために立ち上げられたものです。特に2017年は世界的に自然災害が酷かったらしく、その様子をビデオで流していました。

IBM社では5年間で3,000万ドルを投資し、Linux Foundationと共同でCall for Codeとしてデベロッパーによる自然災害救援への取り組みを支援していくそうです。会場の開発者にCall for Codeへの参加を強く呼びかけていたのが印象的でした(ちなみにコードレビューにはLinus氏も加わると冗談交じりで言ってました)。興味のある方はCall for CodeのWebサイト(日本語サイトはhttp://developer.ibm.com/jp/callforcode)を覗いてみてください。

2日目(6月26日):筆者が参加したセッションの概要

2日目のキーノートセッション後、お昼から午後にかけて筆者が参加したセッションを簡単に紹介します。筆者が興味のあるセキュリティに関するセッションを中心に参加しました。

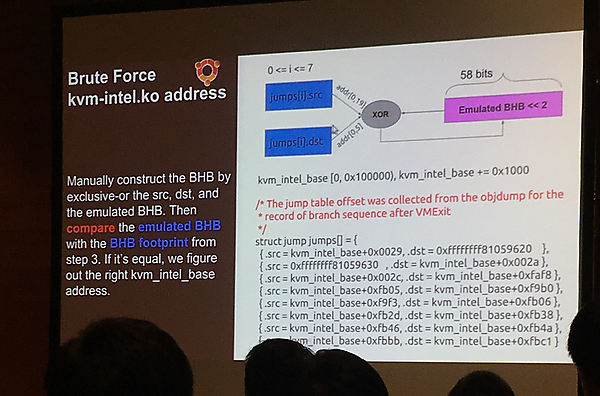

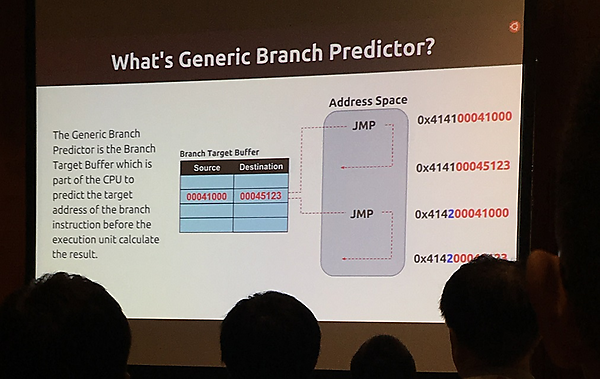

Understanding Spectre v2 and How the Vulnerability Impact the Cloud Security(Gavin Guo:Canonical)

Canonical社のGavin Guo氏によるMeltdown/SpectreとPoCの解説です。こちらも残念ながら中国語のみのプレゼンでしたが、資料は英語だったので何とか理解できました。会場は120名程度で満席でした。

今年初めに起きたMeltdown/Spectreについて詳細に解説したほか、アセンブラやレジスタについて、またメモリ位置の計算方法等も事細かに解説し、「攻撃方法を教えているのでは」と心配になってしまうほど踏み込んでいました。

あまりにも解説が細かすぎてなかなかPoCの解説に辿りつけず、会場でも興味を持ったGeek達による質問が相次いだこともあり、時間を大幅にオーバーして本来40分の枠のはずが60分を過ぎてもPoCの解説へ移れない状態でした。

筆者はSpectreのPoCに関しては知っていたので60分で退席しましたが、まだまだ白熱した議論(というよりも、どうやって攻撃を行っているかのメカニズムの説明)が会場とスピーカの間でなされていたのが印象的でした。

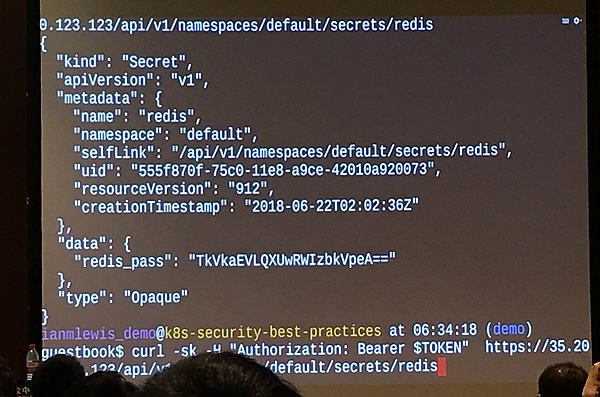

Kubernetes Security Best Practices(Ian Lewis:Google)

Google社のIan Lewis氏より、Kubernetesのセキュリティを向上する「Security 101」について紹介されました。やはりKubernetesは今後より熱くなっていくような印象です。

会場は120名程度で満席+立ち見が出ていました。セッションでは簡単なWebアプリケーションを用いて、実際に攻撃された場合のリスクがデモで説明されました。また、そのような攻撃を緩和する方法として3つのセキュリティの強化方法が紹介されました。

- RBACを使う

- API Server Firewallを使う

- Network Policyを使う

これらを全ての実際の設定ファイルとコンソールを見せて、確かに緩和されている事がわかる(さらにログに残る事もわかる)デモを行いました。

また、一般的なアプリケーションにも通じる心がけについても解説されました。

- 必要な時以外はrootユーザで実行しない

- rootファイルシステムはRead-Onlyにしておく

- 新しく権限を昇格させることを禁止する

さらに「サンドボックス化を有効に使う」ということで、Google の「gvisor」が紹介されたほか、

- seccomp

- AppArmor

- SELinux

最後に実際のトラフィックを見て変なコマンドが混じってないかを調べる(ネットワーク系のIPSみたいなもの)というセキュリティ強化方法として「istio」を使う方法が簡単に触れられていました。

このセッションは非常にわかりやすく、日本でもKubernetesのセキュリティに関するまとめを作ったほうが良いと感じさせられる内容でした。

おわりに

今回は2日目のキーノートセッションと筆者が参加したセキュリティ関連の線ションについて紹介しました。次回は最終3日目のキーノートセッションと筆者が参加したセッションについて紹介します。