2018年6月25~27日に北京で開催された「LinuxCon + ContainerCon + CloudOpen China 2018」(以下、LC3 China 2018)。

今回も前々回(初日)と2日目に引き続き、LC3 China 2018の3日目の様子を簡単にダイジェストで紹介します。

3日目はキーノートセッションから空席が目立っており、会場も2日目までの大きい会場を半分に区切っていました。また、最終日ということで15時頃には展示会場も片付けが始まり、海外からの来場者は飛行機の都合などから、ほとんどが途中で帰ってしまったようでした。

3日目(6月27日):キーノートセッションの概要

キーノートセッション1

Alibaba Cloud and Cloud Native(Tao Ma:Alibaba)

最初に、Linux FoundationのJim Zemlin氏が2日目までの簡単な要約を行った後、Alibaba社のTao Ma氏を紹介してセッションがスタートしました。

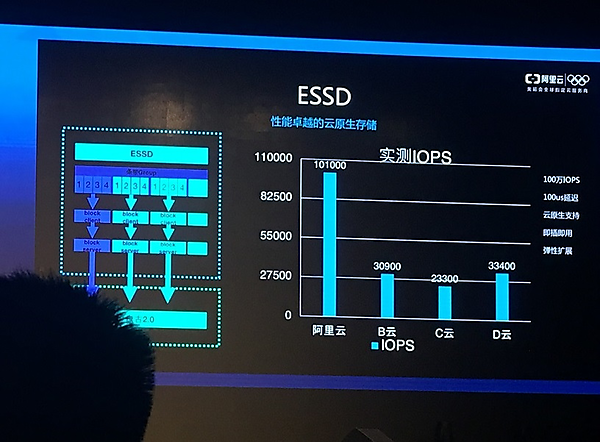

残念ながら、本セッションも中国語のみの説明だったため筆者には完全には理解できませんでしたが、拙い中国語の聞き取り能力と、ところどころ漢字と英語を使用したスライドから理解すると、Alibaba Cloudが急成長しており、DockerやKubernetes、Fluentd+Elastic、RocketMQ等の様々なOSSを駆使した結果であることが話されていました。またAlibaba ECS等のサービスの基礎となるESSD(Enhanced Solid State Device)の性能データを示しながら、VPC(Virtual Private Cloud)やBazaarのサービス等と並べてどのようにOSSが使われているかを説明していました。

キーノートセッション2

Shaping the Cloud Native Future(Abby Kearns:Cloud Foundry Foundation)

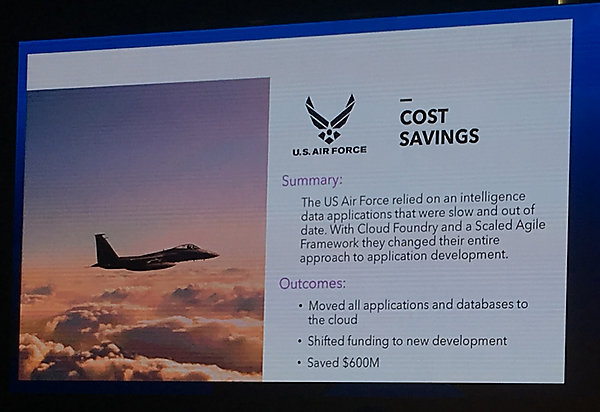

次に、Cloud Foundry FoundationのAbby Kearns氏が「Cloud Native」の未来について語りました。世界的にクラウドネイティブなITへの変化が急速に進んでおり、「人生を変えるターニングポイントになる」と些かオーバーに紹介。クラウドネイティブの急成長により、中国におけるクラウドセールスは2020年までに5~20%の成長が見込まれること等を取り上げ、中国のマーケットでも「デジタルトランスフォーメーション」が進んでいくことが取り上げられました。

また、デジタルトランスフォーメーションの具体的な例として、

- 自動車(Vlokswagen):柔軟性

- 米国空軍(US Airforce):コストセービング

- チェーン店(THE HOME DEPOT):展開のスピード

最後に「これらのクラウドネイティブを引っ張っていくものはオープンソースだ」と結論付けてセッションは終了しました。

キーノートセッション3

Simplify Multimodal IT:Bridge Traditional and Software-defined Infrastructure(Alan Clark:SUSE)

続いて、SUSE社のAlan Clark氏が「Linusの歌(『Well, Linus said that it was open』...と子供たちと一緒に歌手が歌っているもの)」のビデオを流し、Linusへ謝辞を送りました。

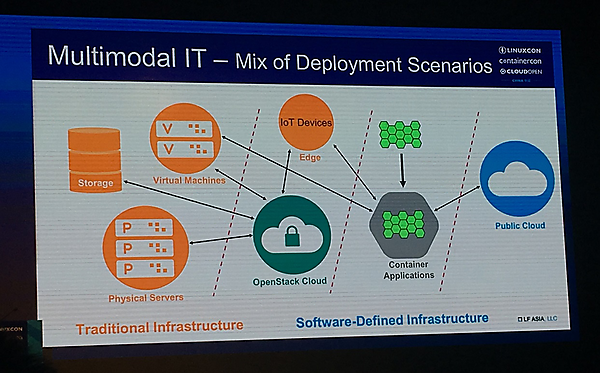

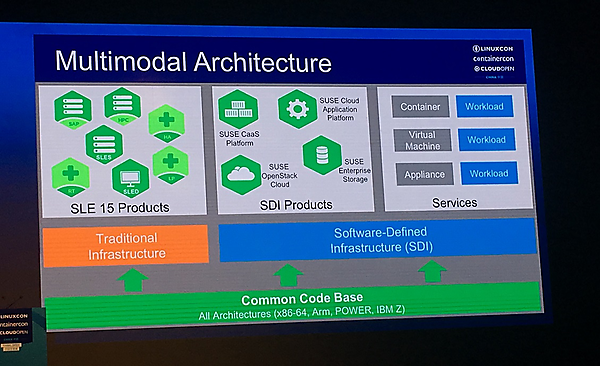

その後、同社ディストリビューションの最新版「SLES15」のリリースと「Multimodal IT」という方針について解説しました。

Multimodal ITとは、急速にITの形が変化している中で、実際にITをメンテナンスしている人達が昔ながらの「サーバ+DB+アプリ」「コンテナ+クラウドによるSDI(Software-Defined Infrastructure)」が混在した環境を維持・拡張していかなくてはならないという問題に対するSUSEのソリューションで、MultimodalをサポートするものがSLES15であるとのこと。そしてSLES15やSDI環境を共通のコードベースで管理できるようにしていくことがMultimodalアーキテクチャであるということのようです。

キーノートセッション4

Spectre, Meltdown & Linux(Greg KH:Linux Foundation)

Linux FoundationのGreg KH(カーネルメンテナとしてよく知られていますね)氏より、Meltdown/SpectreとLinux Kernelにおける対応の足跡が語られました。

なお、本セッションの内容は日本のOpen Source Summit Japan 2018で同タイトルとして語られていたものと同様でした。

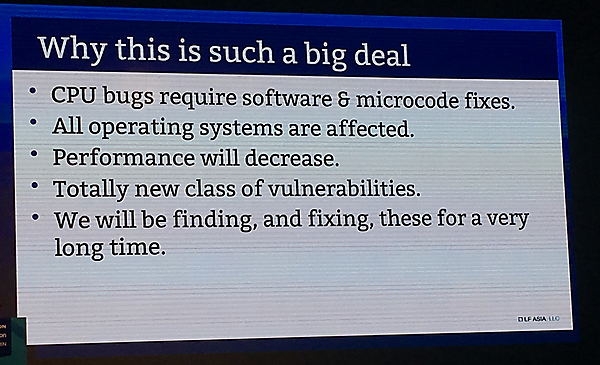

2018年1月3日(米国時間)に公開されたSpectreの脆弱性(CPUの処理から来るHW自身の脆弱性)に関する詳細のほか、どのようなコードの時にCPUが内部でどのようなロジックで動き、結果として何が発生するのかの概略(ソースコードも引用されているため開発者向き)が解説されました。

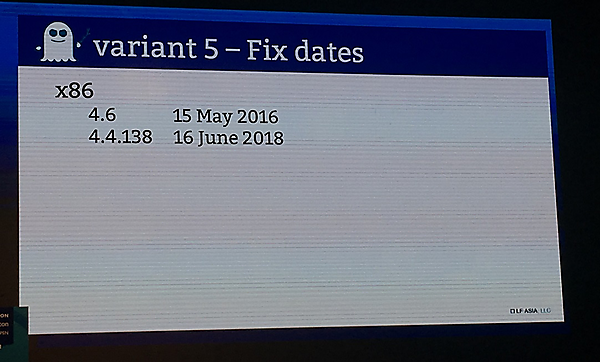

特にSpectreの様々な脆弱性(講演時の2018年6月27日現在ではVariant 5まで出ています)を取り上げ、その内容の概略と、それに対するコードの変更部分、修正したバージョンの番号とリリースした日時を示しながら「これだけ修正している」という話をしていました。

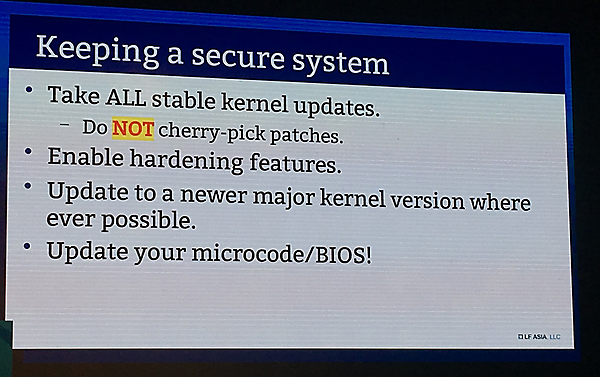

また、ソースコードを示しながらSpectreのKernel側での回避方法を説明し、「だから修正バージョンでは(論理的に)処理が遅くなる」と解説。処理の劣化は新しいカーネルのバージョンになるほど修正を重ねてボトルネックを減らす努力をしているため、「できる限り最新のカーネルを使ってほしい」と語りました。

なお、Greg KH氏は今回の脆弱性がIntelからRedHat/SUSE等の企業へ(公開前に)開示されたのが2017年の7月頃で、開発者コミュニティが無視されていたこと(実際には10月に知らされたらしいです)に憤りを感じていたようで、「世界中のLinuxではエンタープライズのカーネルは10%ぐらいしか使われていない。残りの90%は開発者コミュニティから取ってきているのだから、先に開発者コミュニティに知らせるべきだ」と主張。その結果、現在Intelでは開発者コミュニティの数名と一緒に動いているようです。

最後に、Spectreの脆弱性の回避策として、

- Kernel

- Microcode

- BIOS

キーノートセッション5

パネルディスカッション

ディープラーニングをテーマに、ゲストを招いてパネルディスカッションが行われました。登壇者は、以下のとおり。

- Jim Zemlin:The Linux Foundation(司会)

- Peixin Hou:Huawei

- Dr. Feng Junlan:China Mobile Research Institute

HuaweiやChina Mobileでは、OSSの技術を用いてディープラーニングを行っているようです。しかし、その考え方と姿勢がそれぞれ異なっているのが印象的でした。

- Huawei:ソリューションベースで技術を選ぶ

- China Mobile:技術をピックアップして学び、揃えておく

また、両社共にTensorflowやSpeech、MXNet等、AIや関連技術については同じものを基礎に使用していました。そして実際にディープラーニングを使って何かを行うことを考えた時、両者とも「フレームワークを最初に決めて、後で揺らがないようにしないと難しい」とも話していました。

最後に、ディープラーニングを活用するにはビッグデータが避けられないことから、「各社でビッグデータを公開できる日が来れば世界は変わるのではないか」と話していました(もっとも、プライバシーの問題など障壁になるものも多くあるという話もしていました)。

3日目(6月27日):筆者が参加したセッションの概要

3日目のキーノートセッション後、お昼から午後にかけて筆者が参加したセッションを簡単に紹介します。筆者が興味のあるセキュリティに関するセッションを中心に参加しました。

How Hypervisors Provide Security in a Containerized World(Stefano Stabellini:Xen Project)

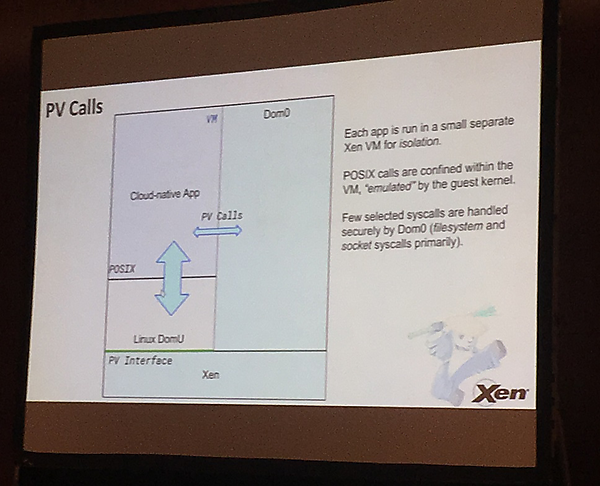

Xen ProjectのStefano Stabellini氏より、コンテナのセキュリティを担保するに当たってハイパーバイザーがどのように役に立つのかが解説されました。コンテナとしてCoreOS rocktを取り上げ、rocktコンテナのパッケージングと提供方法を詳解し、どの部分でセキュリティが問題になってくるのか、SELinux等のセキュリティ強化策以外でrocktコンテナのセキュリティを強化する方法としてPV(Para Virtualization)Callsの使い方を解説しました。最終日とあって、参加者は30~40名程度でした。

Automatically Backup Module against Ransomware Attack(Kazuki Omo: SIOS)

筆者のセッションです。詳細は割愛します(開発途中ということもあり)が、FanotifyとLSMを使用した場合のモジュールの挙動について解説しました。参加者が少なかった(10名程度)こともあり、誰もFanotifyを知らなかったので、その辺りも詳しく解説しましたが、ピンときた人は半分くらいでしょうか。

最後までずっと質問をしてくる中国の方がいて、セッション終了後に話をしたところ、LSMを使ったSELinuxのような強制アクセス制御モジュールを自作している学生の方でした。かなり突っ込んだ話ができたので、筆者としても得るものがありました。

3日間を通しての感想

今回のLC3 Chinaでは、クラウド+コンテナというキーワードからコンテナの技術、特にKubernetesについてはどのセッションでも語られていました。Kubernetesに関しては日本よりも中国のほうが実績があるようなので、そこをうまくキャッチアップしながら、日本と海外とのギャップを埋めていかなければならないなと感じました。

また、全体を通して、とにかく中国側の最新OSSのへのキャッチアップと展開・実績、また開発への貢献といった部分が日本よりも格段に早く行われているなという印象でした。これは中国のIT技術者の「最新の技術に貪欲」という面がうまく発揮されているような気がします。日本の技術者もなるべく積極的に最新技術に触れて、貢献していくような「積極性」が今後どんどん求められてくるのではないか(そうでなければ国際競争に勝てない)と感じられました。

- この記事のキーワード