設問2

設問2

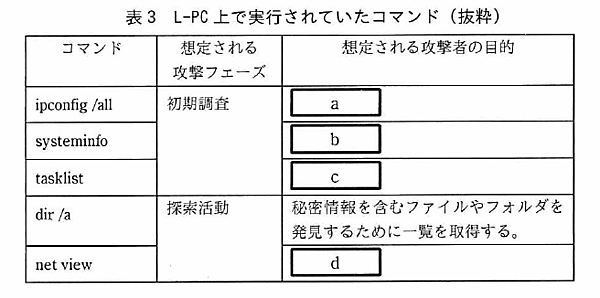

表3中のa~dに入れる適切なものを解答群の中から選び、記号で答えよ。

表3を下記に示します。設問2はマルウェア感染が確認されたPCで実行されていた各コマンドの想定される攻撃者の目的を問われる問題です。

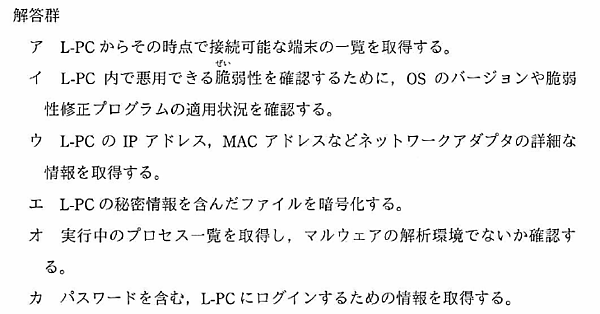

解答群は、下図の通りです。

aから順に見ていきます。ipconfigコマンドは、IPネットワークの設定情報を確認するコマンドです。/allのオプションを付与することで、MACアドレスやDNSサーバーのアドレスなど詳細な情報が取得できます。

よって、解答は、

ウ L-PCのIPアドレス、MACアドレスなどネットワークアダプタの詳細な情報を取得する。

となります。

次にbです。systeminfoは、OS名やOSバージョン、その他システムに関する情報を取得するコマンドです。本コマンドの実行により、セキュリティ修正プログラムの適用情報も確認できるため、悪用可能な脆弱性を洗い出すことが可能になります。

よって、解答は、

イ L-PC内で悪用できる脆弱性を確認するために、OSバージョンや脆弱性修正プログラムの適用情報を確認する。

となります。

続いてcです。tasklistコマンドは、現在実行中のプロセス一覧を取得するコマンドになります。これにより、常駐するアンチマルウェア製品の活動等の把握が可能です。

よって、解答は、

オ 実行中のプロセス一覧を取得し、マルウェアの解析環境でないか確認する。

となります。

最後にdです。net viewは公開されているリソースの一覧を列挙するコマンドとなります。net userやnet groupなどサブコマンドによってユーザーやアカウントに関する情報の取得や操作にも用いられます。

よって、解答は、

ア L-PCからその時点で接続可能な端末の一覧を取得する。

となります。

これらのコマンドは攻撃者がよく利用するものです。リスク回避策として、普段利用しないコマンドならば業務影響を加味しつつ利用を制限することも有効でしょう。

ちなみに、この他の攻撃者がよく利用するコマンドについては、JPCERT/CC公式ブログ(攻撃者が悪用するWindowsコマンド)に詳細に解説しているものもありますので、参照することを推奨します。

設問3

[インシデント対応手順の改善]について、(1)~(3)に答えよ。

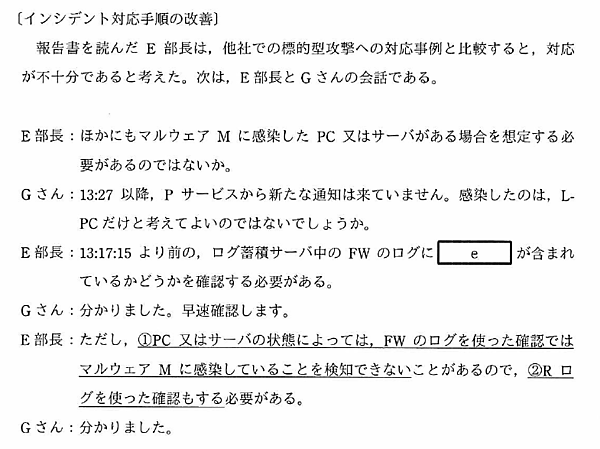

(1)本文中のeに入れる適切な内容を25文字以内で具体的に述べよ。

(2)本文中の下線①について、検知できないのはPC又はサーバがどういう状態にある場合か。40文字以内で述べよ。

(3)本文中の下線②について、マルウェアMに感染しているPC又はサーバをRログを使って検知する方法を、30文字以内で具体的に述べよ。

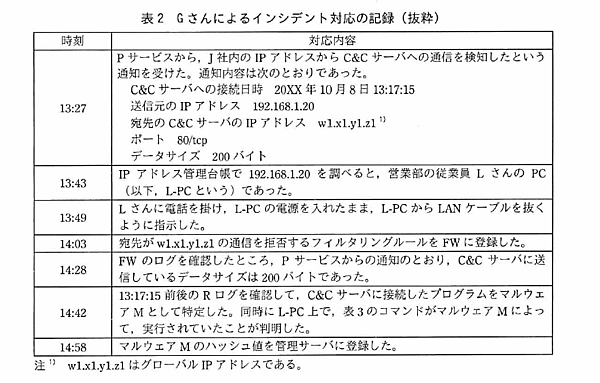

(1)から見ていきましょう。インシデント対応手順の改善とインシデント対応時の記録は下図の通りです。

ここで、E部長は現対策でマルウェアに感染した端末を全て網羅できているかを気にしている様子です。したがって、解答は、

C&Cサーバ(w1.x1.y1.z1)との通信履歴

となります。

Pサービスの仕様上、過去のログを分析することは不可能なため、FWログの確認によりマルウェアの通信を調査しています。標的型攻撃は長期に渡り一連の攻撃行動が継続することもあるので、攻撃に気づいたときには既に複数の端末にマルウェアが侵入している可能性も考えられるでしょう。このような場合に対処するため、各種ログの保存期間は各企業ごとに妥当と思われる期間を精査し定めることが重要となります。

次に(2)です。FWログを使った確認ではマルウェアの感染を検知できないケースについて答える問題です。解答は、

C&Cサーバとの通信発生前にネットワークから切断されている状態

もしくは

マルウェアが偵察段階にあり、意図的にC&Cサーバーと通信していない

となります。

いずれのケースでも肝要となるのは、いかに現在の対策や対応で検知できない例外を予想できるかという部分です。感染端末の電源が切られている、物理的にLANから切断されているなどの理由で通信が発生し得ない場合、今後ネットワーク接続した際に攻撃が実行される恐れもあります。

また、マルウェアには複数のC&Cサーバー通信を行うものも珍しくなく、通信先のC&Cサーバーも定期的に変更されるケースもあるため、別の通信先がある可能性も考えられるでしょう。

実際のインシデント対応の場面でも、このように例外を分析することがあるので、現場的視点でも本問題は非常に重要だと思います。

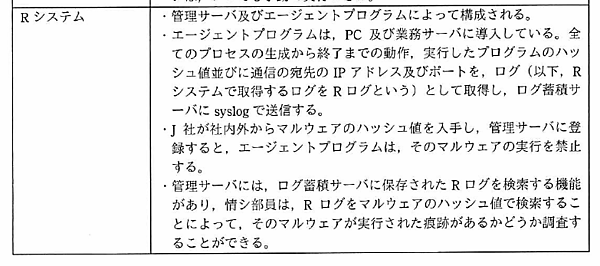

最後に(3)です。(2)で発見した例外パターンをカバーするために、Rログを用いた確認方法を問われる問題です。ここで言うRログとは、下図に示すRシステムにより取得されるログです。

Rシステムは、業務端末に導入されるエージェントによってプロセスの動作やプログラムのハッシュ値、通信先等のログ(Rログ)を取得し、管理サーバーに蓄積しており、管理サーバーの機能としてハッシュ値の拒否リスト登録やログの検索機能が備わっていることが分かります。

Rシステムにより、マルウェアのハッシュ値や活動履歴もRログに残っていると思われるため、解答としては、

Rログ内にマルウェアMのハッシュ値が存在するか検索する。

となります。ちなみに、このRシステムは、その特徴からエンドポイントセキュリティソリューションであるEDRだと思われます。

【Tips】EDR導入のメリット

EDRとは、組織内のネットワークに所属するPCやサーバーなどエンドポイントからログデータを収集し、管理用サーバーからリアルタイムに解析を行うことで、攻撃を検知するソリューションです。主に内部対策に利用されるため標的型攻撃の対策として近年注目されています。

EDRを利用することで、製品にもよりますが、主に以下のような恩恵が得ることができます。

- 集約したログから不審なものを検知し、管理者に通知が可能

- マルウェアや脆弱性の脅威情報を外部から取得し、それを元に検知ルールを作成可能

- 検出したマルウェアの挙動を確認し、その感染経路や実行プロセスを解析可能

- 管理画面が提供されており、ログの内容を複数の観点で可視化する機能があるため、分析の効率化が可能

- 問題が確認された端末をネットワークから遮断する等、システムの制御が可能

- 攻撃の疑いのあるプロセスを停止することが可能

マルウェアの活動の検知から対処の範囲までをサポートできるため、運用面でのメリットが大きい製品と言えるでしょう。

おわりに

今回は、令和元年度 秋期 午後Ⅰ問題 問3の標的型攻撃に関する過去問を解説しました。標的型攻撃には多層防御の考え方が重要であることをしっかり理解しておきましょう。また、対策を実施する上で、攻撃者の視点を理解することも重要です。本問題の解説と合わせて、最新の攻撃手法や脆弱性情報等を日頃から学習しておくことが実務においても活かされてくると思います。

次回も引き続き、情報処理安全確保支援士試験の午後問題について解説していきます。

- この記事のキーワード