対策が難しいARP Spoofing、L2スイッチで回避

対策が難しいARP Spoofing、L2スイッチで回避

ARP Spoofingを用いた盗聴は、それなりの知識を持った一部の人間が行っていた不正な行為だが、近年では盗聴ツールがインターネット上に複数公開されており、検索サイトで検索すると、かなりの数を発見できる。また、そのツールの使い方を紹介した動画サイトもあり、世界中で数十万人が見ているという事実がある。

もちろん、この動画を見た人がすべて盗聴しているというわけではない。しかし、かなりの数であることには違いない。これまで述べたことは外部からの脅威が中心だが、今後は内部からの脅威にも目を向けていく必要がある。セキュリティ対策の一環として定期的にパスワードを変えさせる運用をしていても、盗聴ツールを使って他人のPOPアカウントを入手できてしまえば、本人に成り代わってメールを受信し、内容を読むことも可能であり、重要な情報を外部に持ち出される危険がある。

筆者が所属するネットワールドでも、仕事柄さまざまな製品を扱っており、これらの検証のために、基幹とは異なるネットワークを用意している。もちろん、このネットワークには機密情報はないのだが、2009年末には、どこからともなくGumblarに感染したPCが接続され、あっという間にこのネットワーク内に感染が広まった。

ウイルス対策ソフトが入っていた複数台のマシンで検出されたことによって、感染に気がついたのだが、これらのマシンは検証機であり、常時起動しているわけではない。ウイルス対策ソフトも、インストールやアンインストールを繰り返しているので、対策は容易ではなかった。

ネットワークを介してDoS Attackなどの手法を用いて感染先を探していることは分かっていたので、最初のうちは、ネットワーク・アナライザで流れているパケットをモニターして感染PCを調査していたが、正常な通信とAttackを見分けるだけでも大変な作業であった。PCごとにIPSを配置すれば、ほかには影響を及ぼさないのは確かだったが、費用の面でも運用面でも、この方法は難しいため、現実的ではない。

こうした中で、たまたま、「セキュリティ機能を備えたL2スイッチがある」という話を聞いて、韓国Handreamnetの「SGスイッチ」の紹介を受けた。試しにGumblarに感染したこのネットワークに導入したところ、感染PCの特定や不正な通信のブロックが簡単に行えた。

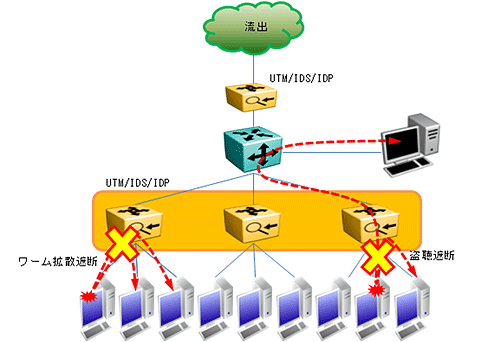

| 図4: ARP Spoofing攻撃を検出して通信の盗聴/改ざんやワームの拡散を防止(クリックで拡大) |

次回以降、SGスイッチの詳細な機能を、詳しく紹介していく。