オライリーが開催したAI Conferenceのレポート第8弾は、人工知能を活用してネットワークからのサイバーアタックに対抗するCylanceのソリューションに関するセッションを紹介する。登壇したのは、CylanceでPractice Director for Incident Response and Forensic Teamの肩書を持つAaron Goldstein氏だ。

今回のAI Conferenceは全体を通じて、画像認識や自然言語理解など、人工知能がいかに人間を手助けするのか? というムードが溢れていたというのが個人的な感想だ。実際にO'Reilly MediaのTim O'Reillyのトークでも、「Skynet(映画ターミネーターに登場したコンピュータシステムで、人工知能が暴走して人間を根絶させようとした)は現実には起こり得ない」と、人工知能に関するネガティブなイメージを打ち消そうとするトーンで統一されていたし、セッションもその明るい面を強調するものが多かった。しかしこのCylanceのセッションでは、高度化するサーバー攻撃に対抗するのは、もはや人間の知見ではどうしようもない。だから機械学習による自動化しか道はないという、人間の悪意に対抗するためには、データの収集と機械学習による異常発見しか方法がないと言わんばかりの暗いトーンが溢れていた。

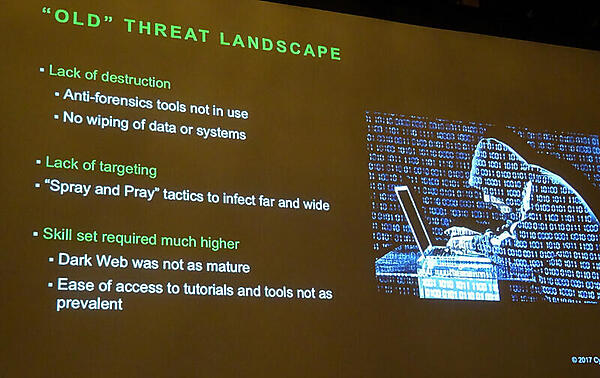

まずGoldstein氏は、過去のサイバー攻撃の特徴について説明した。Goldstein氏によれば過去のサイバー攻撃はSPAMメールのようなもので「ショットガンを当たるまで撃ちまくる」やり方と似ているという。つまり攻撃する側は対象を絞って狙っているわけではなく、また比較的脆弱性がありそうなソフトウェアに手間を掛けずに攻撃を行い、マルウェアも固定されたもので、シグネチャーベースの防御システムでも充分に対抗可能であったという。

またその当時のマルウェアは破壊力が弱かったのが特徴で、具体的にはフォレンジックのツールを無効化したり、データを消去したりする機能は備わっていなかったという。そしてもう一つの大きな特徴は、Dark Webと呼ばれるサイバー攻撃を行う組織がマルウェアなどを売買するサイトも成熟しておらず、防御を行う組織や専門家がアクセスをすることも可能であったため、マニュアルで対抗することが可能であったという点だろう。

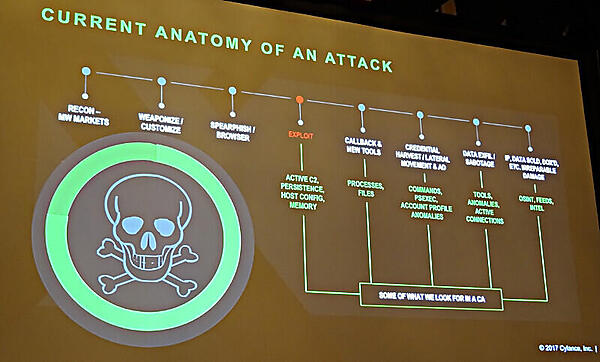

しかし現在のモダンなサイバー攻撃の攻撃力は、はるかに強くなっているという。特徴としては「明確な意図を持って攻撃を行う組織であること」「攻撃の対象を絞っていること」「ランサムウェアとして経済的な見返りを要求すること」「マルチプラットフォーム対応でありメタモーフィック、ポリモーフィックであること」だと解説した。ここでメタモーフィックとポリモーフィックについて解説が行われた。Goldstein氏によれば、悪意のあるソフトウェアが個々の攻撃に際して完全に形を変えるのがメタモーフィック、いくつかの亜種に変形して攻撃を行うのがポリモーフィックであるという。どちらも、シグネチャーベースの防御では全く対抗することが出来ない。

また攻撃も組織化されており、広範囲の対象について時間をかけてじっくり侵入し、準備が整うまで十二分に時間をかけるところが特徴であるという。つまり言ってしまえば、攻撃する組織も営利企業として計画的に運営されていると言うことだろう。

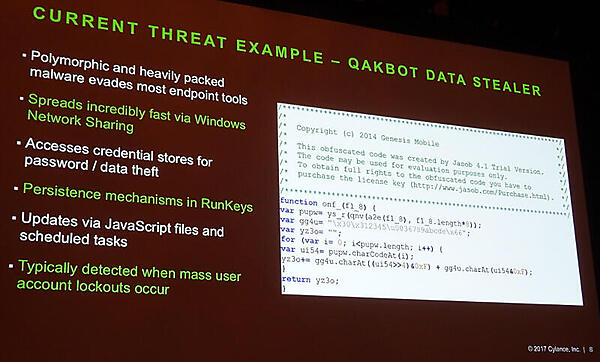

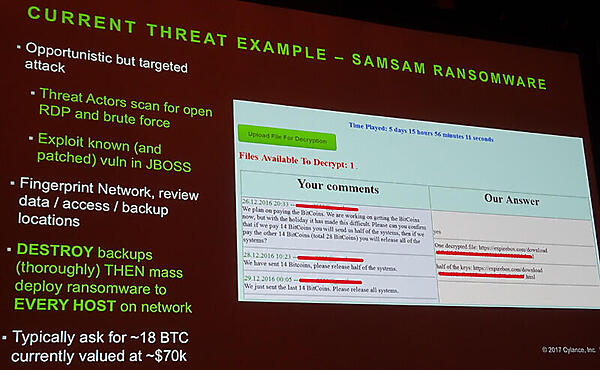

そのようなモダンなサイバー攻撃の例としてGoldstein氏が挙げたのが、「QAKBOT DATA Stealer」と「SAMSAM」というランサムウェアだ。QAKBOTはWindowsのネットワーク共有を使って拡散し、ユーザーアカウントとパスワードを盗む攻撃で、同時に多くのアカウントがロックアウトされることで検知されるという。SAMSAMはリモートデスクトップのエンドポイントにブルートフォース攻撃を使って侵入し、JBossの脆弱性を狙ってバックアップの保存場所など充分に時間をかけて調べた後に、全てのサーバーのデータを消去するという攻撃を実行するという。このため、ビットコインによる身代金を払わないとシステムの復旧が行えず、最終的には身代金を払わざるを得なくなるという非常に高度な攻撃を仕掛けるランサムウェアである。

SAMSAMはランサムウェアの中に被害者とコミュニケーションを行う掲示板機能も備えており、その機能を通じて攻撃側と交渉が行えるようになっているという。ここで身代金の交渉やシステム復旧の方法などが開示されるという話を聞けば、個人の犯行ではなく企業として運営されていることがわかるだろう。それほどにサイバー攻撃は高度化、組織化しているという証拠だ。

ではそんな高度なシステムに対抗するためには、何が必要なのだろうか? Goldstein氏によれば「自動化」であるという。

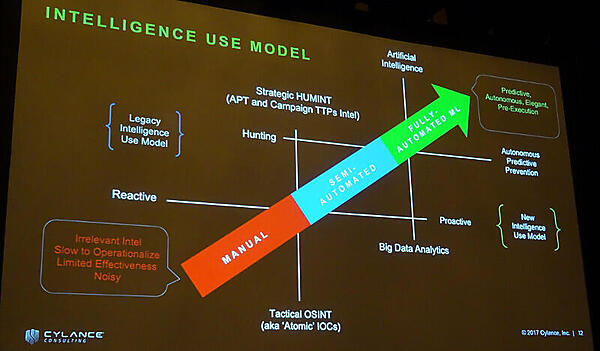

現状の攻撃に対して反応するような受け身の体制やエンジニアが手作業で検知するものから、人工知能を使った積極的な自動化を目指せというのがCylanceのメッセージである。では、どうやって人工知能を使って自動化するのか? についての解説が続けられた。

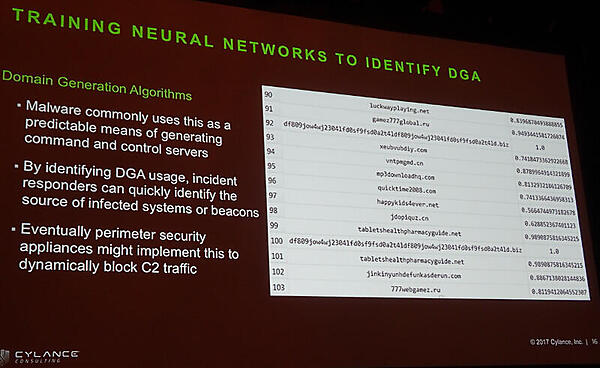

Goldstein氏によれば、悪意のあるソフトウェアが変形をしてしまう時点で、一つの雛形を探すやり方では対応出来ないという。であるならば、複数のソフトウェアや感染したファイルを包括的に分析する方法が有効だという。その一つの方法論が「Domain Generation Algorithms(以下、DGA)」であるという。これはマルウェアがその指令を受け取るCommand and Control Server(C2)を特定するために使われるアルゴリズムであるといい、複数のファイルが持つデータを解析することで、マルウェアを動かしている指令サーバーを特定し、指令を受け取れないようにブロックするというのだ。そして、そのデータを分析する際に機械学習、ニューラルネットワークを使うというのがCylanceの方法論だ。

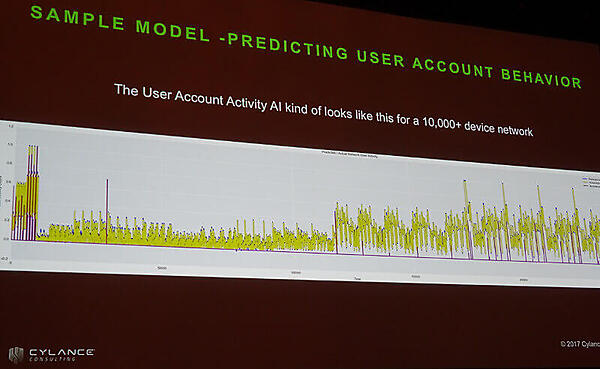

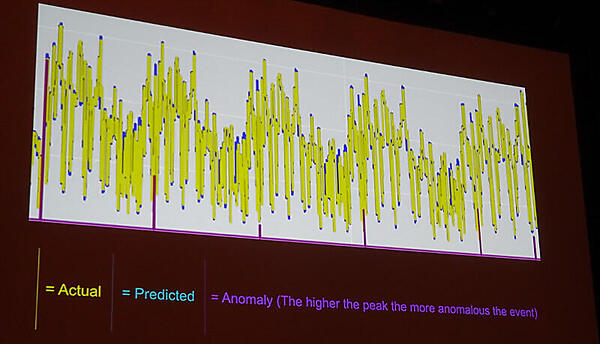

またユーザーアカウントへの侵入も、通常のアカウントの行動パターンを一定期間に渡ってデータ分析することで、通常の使われ方から外れた行動を検知して異常を突き止め、そのユーザーを特定し、C2を特定できるという。

複数のマルウェアが連携してシステムを乗っ取ろうとしている場合、個々のデータを見るのではなくて全体としておかしなところはないか? これまで連携していなかったソフトウェアや関係のないファイルが変化していないか? について、機械学習から推論する、そして対抗策も自動化するというのがCylanceのソリューションであるというのが結論であった。40分と言う短い時間では説明しきれていない部分が多かったが、検知と防御は手作業では不可能だから、人工知能の力を使うという部分は充分にメッセージとして伝わってきたセッションであった。Cylanceの日本法人にも機会があれば取材をしたいと思う。