株式会社ステラセキュリティ代表取締役の小竹(@tkmru)です。

今回は、前回に引き続きEDRバイパス手法を紹介します。前回は「EDRバイパスの概要」について紹介しました。

⚫︎[第9回] 真実と幻想とEDRバイパス概覧

https://thinkit.co.jp/article/38849

今回はSentinelOneがインストールされた多くの端末で有効と思われる「Bring Your Own Installer」というテクニックを紹介します。EDRバイパスのテクニックは、攻撃者がフィッシング攻撃や脆弱性を利用した攻撃を行い、端末に侵入した後に、マルウェアを実行する際に用いられます。

インストーラの仕様を悪用したテクニック

Bring Your Own Installer(BYOI)は、SentinelOneのエージェントのインストーラが持つ仕様を悪用するEDRバイパスの手法です。EDRにおいてエージェントとは、各端末にインストールされ、監視を行うソフトウェアのことを指します。

この手法は、正規のアップグレードプロセスを意図的に開始し、EDRが無効になる期間を狙ってプロセスを中断させることで、保護機能を永続的に無効化するというものです。Aon社によって公表されました。攻撃のプロセスは次の通りです。

- ローカル管理者権限を持つ攻撃者が、エージェントの正規のインストーラを実行します。

- アップグレードプロセスが開始されると、まず既存の動作しているエージェントに関連する全てのサービスが停止します。新しいエージェントが起動するまでの約55秒間、EDRが実行されていない期間が生じます。

- 攻撃者はこの期間にアップグレードプロセスを管理しているWindowsインストーラサービス(

msiexec.exe)を強制終了させます。 msiexec.exeが終了すると、アップグレードは中断され、新しいエージェントも停止された古いエージェントも起動しません。その結果、端末はEDRの保護がない無防備な状態に陥ります。

これは、プロセスレベルでの「TOCTOU(Time-of-check to time-of-use)」の競合状態の一種と見なすことができます。Aon社のインシデントレスポンスチームであるStroz Friedbergの報告によると、この手法はBabukというランサムウェアの展開に利用されていました。

修正状況

SentinelOneは、この問題を緩和するための機能「Local Upgrade/Downgrade Authorization」を提供しています。この機能は新規のユーザに対してはデフォルトで有効化されていますが、既存ユーザの環境では、サードパーティ製の展開ツールとの互換性を維持するため、デフォルトでは有効にされていません。そのため、古くからSentinelOneを使用している企業の環境では、管理者が手動で設定を有効にしない限り、この手法に対して脆弱な状態が続いています。

Bring Your Own Installerの対策を有効にする

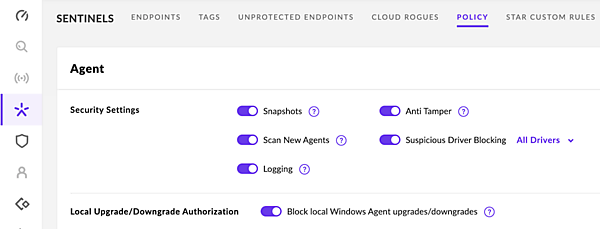

管理コンソールで「Local Upgrade/Downgrade Authorization」を有効にすることで、Bring Your Own Installerの対策を行えます。手順は次のようになります。

- ダッシュボードを開き、左のタブからSentinelsを選択します。

- Sentinelsページを開いたら、上部のタブからPolicyを選択します。

- ページをスクロールし、Agent セクションを見つけます。

Local Upgrade/Downgrade Authorizationの設定のBlock local Windows Agent upgrades/downgradesのトグルを有効にします。

まとめ

Bring Your Own Installerは、攻撃者が信頼された正規のシステム機能(今回はインストーラ)を意図しない形で使用するという、現代のトレンドに沿った手法だと私は感じました。この攻撃は、プロセスレベルでの「TOCTOU(Time-of-check to time-of-use)」の競合状態の一種と見なすことができます。システムのチェック(アップグレード開始)と、その結果の利用(アップグレード完了)の間に存在する時間的なギャップを悪用するTOCTOUであり、攻撃者はこのギャップを突いてプロセスを中断させ、EDRを永続的に無力化します。

Bring Your Own Installerの対策を行うための機能は自動では有効化されていません。この事例は、セキュリティツールを導入するだけでは不十分であり、その設定を定期的に検証することの重要性を浮き彫りにしています。脅威の状況やベンダーの推奨設定は常に変化するため、日々情報収集を行い、自社に導入されているセキュリティツールがベストプラクティスに沿っているかを定期的に検証することが大切です。

【参考資料】- Bring Your Own Installer: Bypassing EDR Through Agent Version Change Interruption

- Protection Against Local Upgrade Technique Described in Aon Research

※本記事は、株式会社ステラセキュリティが配信しているコンテンツ「Sterra Security Tech Blog」からの転載です。

元記事についてはこちらをご覧ください。